近期,研究人员发现网络威胁团伙利用 Google 广告 推广多个伪造网站,以“免费 PDF 编辑软件”为诱饵,向用户投递名为 TamperedChef 的信息窃取型恶意软件。

此次行动规模庞大,至少涉及 50 个域名,这些站点托管着伪装应用,并使用来自 至少四家公司 的欺诈性数字签名证书。研究人员指出,攻击者手法精心策划,甚至在广告投放初期并未立刻激活恶意功能,而是等广告覆盖一定用户量后再远程下发恶意更新,从而提高感染率。

恶意更新触发信息窃取

来自网络安全公司 Truesec 的技术分析显示,TamperedChef 主要通过一个名为 AppSuite PDF Editor 的应用传播。

调查发现,该活动最早可追溯至 6 月 26 日,当时多个相关网站开始注册或上线推广。然而,早在 5 月 15 日,这款恶意应用就已经通过 VirusTotal 的检测提交。

初期的 PDF 编辑器看似功能正常,直到 8 月 21 日 收到更新后,才激活了恶意模块,开始窃取用户敏感数据,包括凭证与浏览器 Cookies。

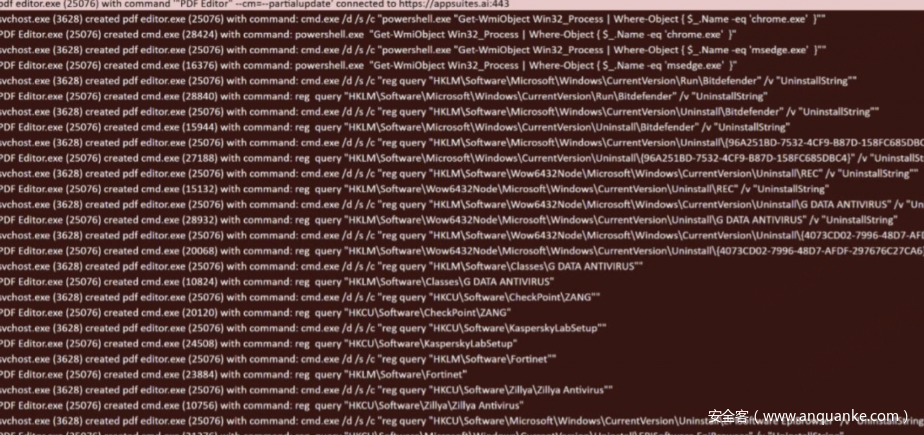

Truesec 发现,恶意功能通过给 PDF 编辑器的可执行文件加入 “-fullupdate” 参数来触发。木马会在宿主设备上检测安全防护软件,并调用 Windows DPAPI(数据保护应用编程接口) 解密并提取浏览器数据库中的敏感信息。

研究人员还追踪到,该恶意程序的推广依赖 Google 广告投放,至少关联 5 个不同的广告系列 ID,表明攻击范围广泛。攻击者还精心计算投毒时机——选择在广告生命周期约 60 天的临近结束时才释放信息窃取木马,以确保最大下载量。

更令人担忧的是,不同版本的 AppSuite PDF Editor 使用了来自 ECHO Infini SDN BHD、GLINT By J SDN BHD、SUMMIT NEXUS Holdings LLC 等公司的签名证书,显示攻击者已获取或伪造了多家企业的数字身份。

隐秘的代理网络诱导

Truesec 进一步调查发现,该威胁团伙至少自 2024 年 8 月以来就已活跃,除 PDF 编辑器外,还曾推广 OneStart、Epibrowser 等应用。

其中 OneStart 浏览器常被标记为“潜在有害程序(PUP)”,但研究人员发现,它与 AppSuite PDF Editor 等工具一样,会下载可疑文件、执行异常命令,甚至将用户设备注册进 住宅代理网络。

另一家网络安全公司 Expel 也发现了类似现象:包括 AppSuites PDF Editor、ManualFinder 和 OneStart 在内的应用,都存在投递可疑文件、执行恶意操作并强制主机加入代理网络的行为。

研究还发现,在某些版本的 PDF Editor 中,应用会直接弹窗,要求用户同意将其设备用作 住宅代理节点,以换取免费使用软件的权利。值得注意的是,相关代理服务提供商可能是合法企业,并不直接参与攻击,而恶意应用开发者则通过 代理联盟获利。

换句话说,攻击者正试图以用户资源为代价,最大化自身经济收益。

“PUP”外衣下的恶意本质

虽然这些应用可能被部分安全厂商标注为 PUP,但其实际行为已接近甚至完全符合恶意软件特征,应被视为 高风险威胁。

Truesec 和 Expel 的研究均表明,这一行动涉及的应用范围更大,其中部分尚未“武器化”,但未来可能被用来 分发恶意软件、执行远程命令或窃取数据。

研究人员提醒,目前用于该活动的签名证书已被吊销,但已安装的应用仍然存在风险。两家机构也在报告中提供了大量 妥协指标(IoCs),供防御方检测和阻止相关威胁。

发表评论

您还未登录,请先登录。

登录