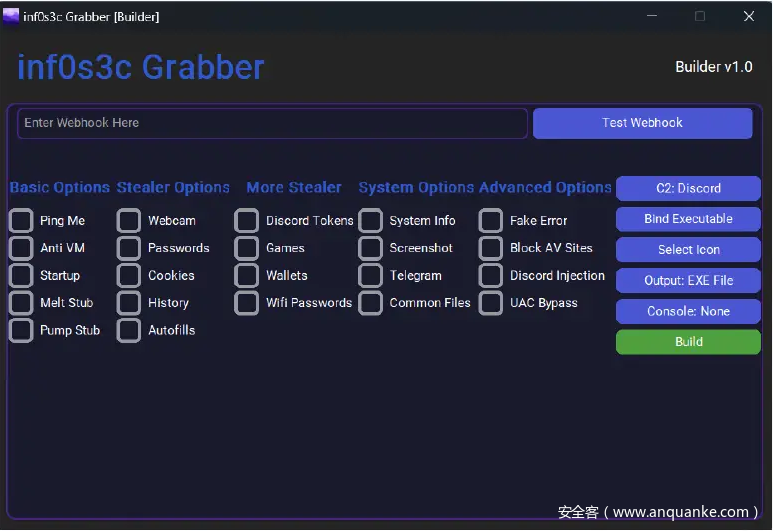

Cyfirma的威胁情报团队发布了针对Inf0s3c Stealer的技术分析报告。这是一款基于Python的信息窃取工具,旨在从Windows机器中窃取敏感的用户和系统数据。该恶意软件展示了模块化设计、持久化能力和隐秘的数据窃取功能,与其他高级信息窃取家族的特征相符。

报告指出:“Inf0s3c Stealer是一款基于Python的窃取工具,旨在收集系统信息和用户数据……它系统地收集系统详细信息,包括主机标识符、CPU信息和网络配置,并捕获屏幕截图。”

该窃取工具会构建受害者机器的详细档案,收集以下信息:

- 系统标识符(主机名、CPU信息、MAC地址);

- 运行进程列表;

- 目录结构(桌面、文档、图片、下载等);

- 屏幕截图和网络摄像头图像。

然后,它将这些数据编译成受密码保护的档案,再发送到攻击者控制的渠道。

除了侦察外,Inf0s3c还会主动窃取敏感数据。分析报告称:“Inf0s3c Stealer收集密码、Cookie、自动填充数据、浏览历史、电子钱包、Discord令牌和Telegram数据。”

它还针对Roblox、Minecraft和Epic Games等游戏相关账户——这表明它对寻求可变现数字资产的网络犯罪分子具有吸引力。

该恶意软件通过以下技术确保持久化:

- 将自身复制到Windows启动文件夹;

- 绕过用户账户控制(UAC);

- 注入Discord进程以实现持久化和令牌窃取。

该窃取工具包含反虚拟机检查,以避免沙箱分析,甚至会阻止对防病毒相关域名的访问。它还可以在执行后自行删除(“消融”)以抹去痕迹。

正如Cyfirma所指出的:“混淆技术和模块化代码的存在凸显了其对规避检测和适应性的重视。”

执行开始后,Inf0s3c会静默调用PowerShell命令收集系统信息,然后将结果整理到%temp%下的结构化目录中。

报告证实,数据窃取是自动化的:“结果通过Discord交付,包含一个名为Blank-WDAGUtilityAccount.rar的RAR档案,其中包含被盗数据。”

这种方法利用Discord作为命令与控制(C2)渠道和数据投放站点,这是现代恶意软件 campaign中日益常见的策略。

有趣的是,Cyfirma分析师发现它与其他公开可用的窃取家族有很强的重叠:“观察到的技术和结构……与同一开发者分享的公开可用项目密切相关,包括Blank Grabber和Umbral-Stealer。”

这表明要么存在共享作者身份,要么恶意软件生态系统中存在代码复用,从而加速了开发和分发。

Inf0s3c Stealer展示了现代信息窃取工具如何结合侦察、凭证窃取和反检测功能以最大化影响。其广泛的目标范围——从密码和令牌到游戏账户——说明了被盗数字身份的商品化。

正如Cyfirma所总结的:“本分析强调了持续监控、及时的威胁情报和全面的端点防御对于检测和应对此类不断演变的恶意软件威胁的重要性。”

发表评论

您还未登录,请先登录。

登录