一项针对多个行业高级管理人员的精密鱼叉式钓鱼活动正在蔓延,攻击者以Microsoft OneDrive作为主要攻击载体。该活动通过伪装成内部人力资源邮件的精心设计邮件,以”薪资调整”为诱饵,诱骗高层目标人物交出企业凭证。

此次攻击标志着社交工程策略的危险升级,结合了个性化内容与高级规避技术,能够绕过传统安全措施。攻击者采用系统化方法,在发起实际钓鱼尝试前数日会先发送无害的初步邮件进行”邮箱预热”。

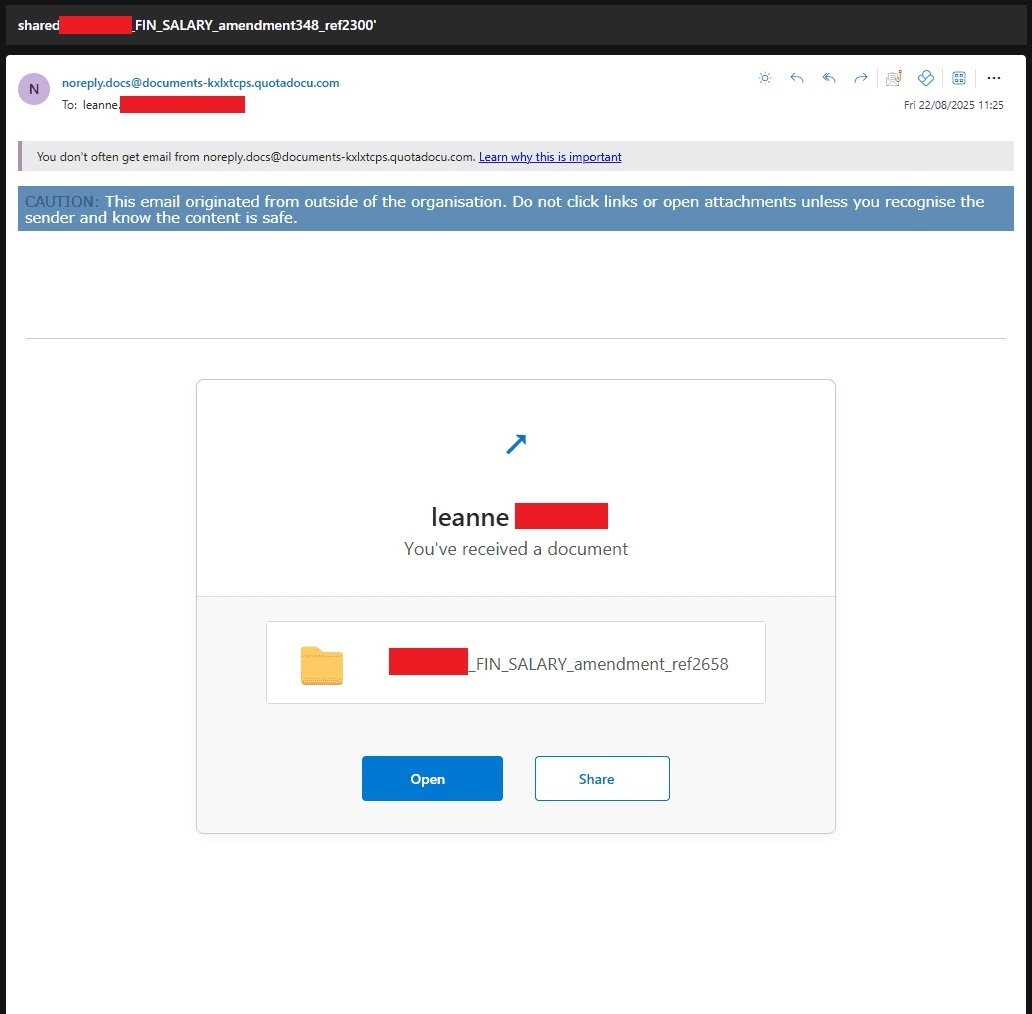

恶意邮件主题行包含”Salary amendment”或”FIN_SALARY”字样,看起来像是合法的OneDrive文档共享通知。每条信息都经过精心定制,包含收件人姓名和公司详细信息,显著提升了攻击的可信度和成功率。

Stripe OLT分析师在监控威胁态势时发现该活动,攻击者使用Amazon Simple Email Service(SES)基础设施进行投递,并通过约80个不同域名和子域名轮换以规避检测。

钓鱼基础设施跨越多个服务提供商,包括Cloudflare的DNS服务、Akamai Cloud的托管服务以及主要域名注册商Mat Bao Corporation,体现了该活动复杂的操作安全方案。

高级规避技术

该活动采用了特别巧妙的反检测机制,利用电子邮件客户端的显示差异。在标准浅色模式下查看时,电子邮件按钮显示为无害的”打开”和”共享”标签。

然而,切换到深色模式会显示隐藏的填充内容,其中包含随机字母数字字符串,如”twPOpenHuxv”和”gQShareojxYl“,这些字符串将高价值触发词分段,有效规避了安全电子邮件网关采用的基于字符串的检测规则。

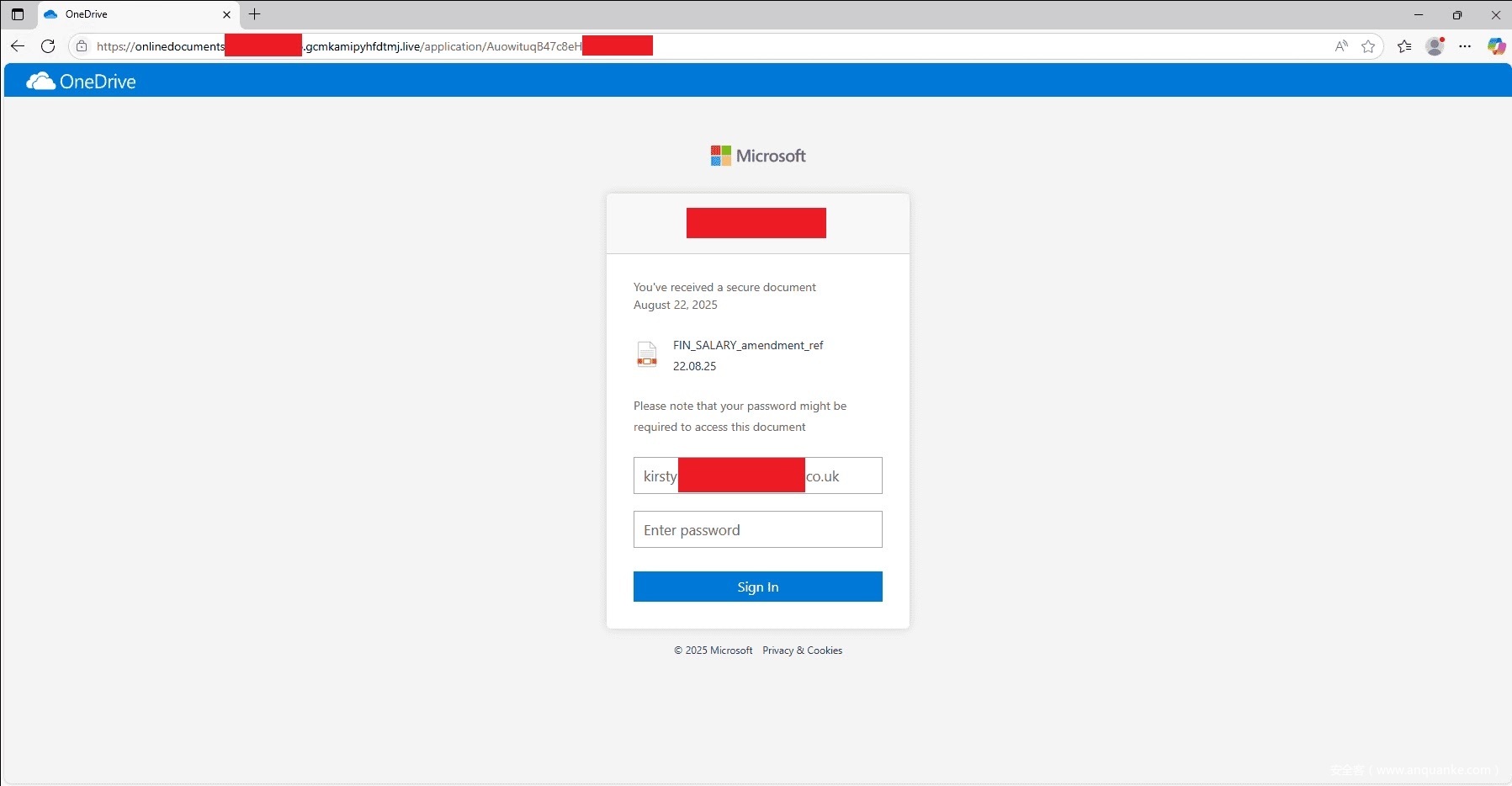

凭证收集页面呈现一个令人信服的Microsoft Office/OneDrive登录界面,以访问安全薪资文档为借口请求身份验证详细信息。

这些钓鱼URL设计为单次使用访问,在被访问后自动自毁,以消除取证证据并使事件响应工作复杂化。

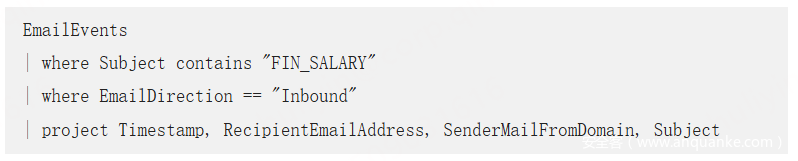

安全团队可以实施针对性的搜索查询来识别潜在的入侵尝试。

以下KQL查询可以检测符合观察到的主题模式的电子邮件:

组织应立即阻止已识别的恶意域,包括letzdoc.com、hr-fildoc.com和docutransit.com,同时实施专门针对高管及其行政人员的增强意识培训,他们仍然是这些复杂攻击的主要目标。

发表评论

您还未登录,请先登录。

登录