使用Service Finder WordPress主题及其捆绑的Bookings插件的网站所有者必须立即更新软件,因为网络犯罪分子目前正利用一个严重的安全漏洞发起攻击。这一关键问题允许未授权人员完全控制受影响的网站。

轻松获取管理员账户:CVE-2025-5947认证绕过漏洞

该漏洞编号为CVE-2025-5947,属于认证绕过漏洞,意味着黑客无需有效密码即可绕过登录界面。安全专家将其严重级别评为9.8分(满分10分)。

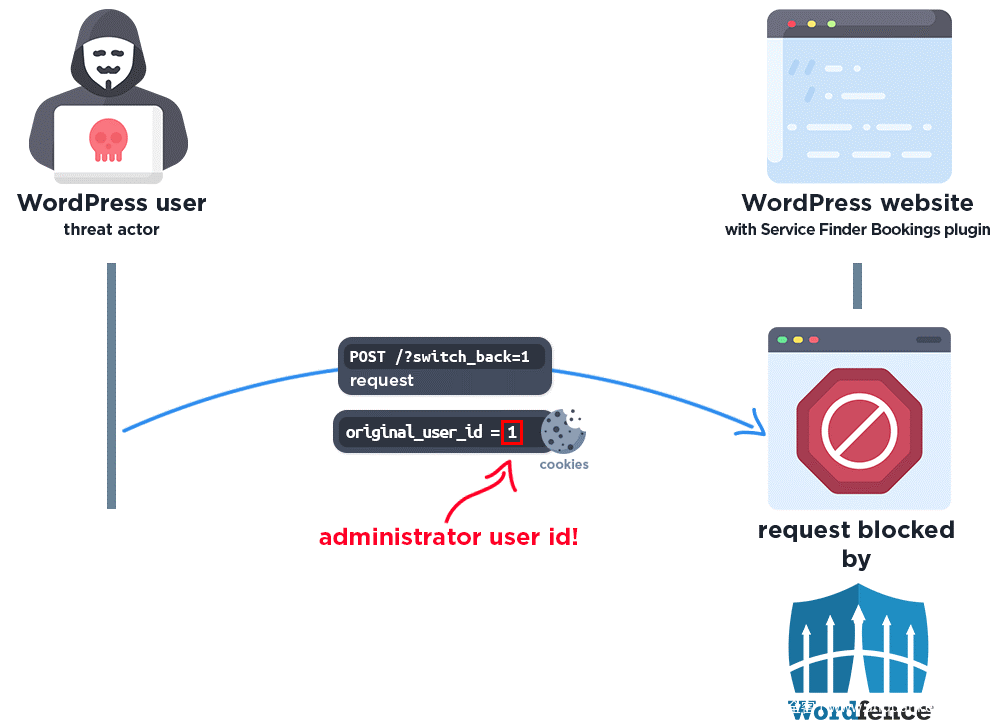

问题根源在于Service Finder Bookings插件处理账户切换功能的方式。攻击者发现,他们可以通过向网站发送请求,并伪造标识为网站管理员的Cookie(隐藏的小型数据片段) 来利用此漏洞。该插件未能正确检查这些标识数据的真实性。

这一疏忽使得任何黑客(即使在网站上没有账户)都能欺骗系统,以任意用户身份登录,包括网站管理员。一旦以管理员身份登录,攻击者可注入恶意代码、将访客重定向至虚假网站,甚至利用网站托管恶意软件。

漏洞发现与活跃攻击

该漏洞最初由名为Foxyyy的研究人员发现,并报告给Wordfence漏洞赏金计划。Wordfence(领先的WordPress安全公司)协助完成了负责任的披露流程,并在其平台上发布了包括研究人员姓名在内的详细信息。

根据Wordfence博客文章,所有版本至6.0的主题均受影响。主题维护者已于2025年7月17日发布6.1版本修复了该漏洞。然而,尽管补丁已可用,攻击者仍于2025年8月1日开始立即活跃利用该漏洞。

此外,自该日期以来,已检测到超过13,800次漏洞利用尝试。Service Finder主题已被6,000多名客户购买,这意味着数千个网站可能仍处于风险中。

网站管理员被强烈敦促立即将Service Finder主题和插件更新至6.1或更高版本。值得注意的是,对于运行Wordfence防火墙等安全软件的用户,许多攻击尝试已被拦截——防火墙会检测攻击者使用的恶意伪造Cookie数据,并在请求到达网站漏洞部分之前立即阻止。

然而,更新软件仍是防止此类未授权访问的最佳且最彻底的防御措施。

网络安全评论

“另一个严重的WordPress漏洞再次上演,这一似曾相识的场景不容忽视——威胁行为者正越来越多地自动化利用常见CMS插件漏洞,以获取对Web基础设施的持久访问权,”Cobalt首席技术官Gunter Ollmann表示。

“一旦入侵,攻击者可转而分发恶意软件、窃取凭证,或将受感染网站用于更大规模的僵尸网络,”Ollmann警告,“WordPress生态系统的易用性使其成为主要目标,多年来此类漏洞层出不穷,安全团队应将其视为不可信服务,并加强周边系统保护,以保障关键数据和关联系统的安全。”

发表评论

您还未登录,请先登录。

登录