网络安全研究人员披露了一起正在活跃传播的恶意软件活动——Stealit。该家族利用了 Node.js 的单文件可执行(SEA)功能 将基于 Node.js 的代码打包为单一可执行体,进而实现即使目标机器未安装 Node.js 也能直接运行恶意载荷的传播方式。部分变种还借助开源的 Electron 框架 打包,攻击者将伪造的游戏或 VPN 安装包上传到 Mediafire、Discord 等文件分享平台以诱导下载,借此散布恶意程序。

Stealit 背后的黑产组织在专门的网站上对外宣传所谓的“专业数据提取解决方案”,以订阅制形式售卖功能全面的远程访问木马(RAT),宣称支持文件窃取、摄像头控制、实时屏幕监控及勒索软件部署,覆盖 Android 与 Windows 平台。Windows 版信息窃取器的价格区间据报从每周 $29.99 到终身 $499.99 不等,Android 版 RAT 价格则从 $99.99 起至 $1,999.99。

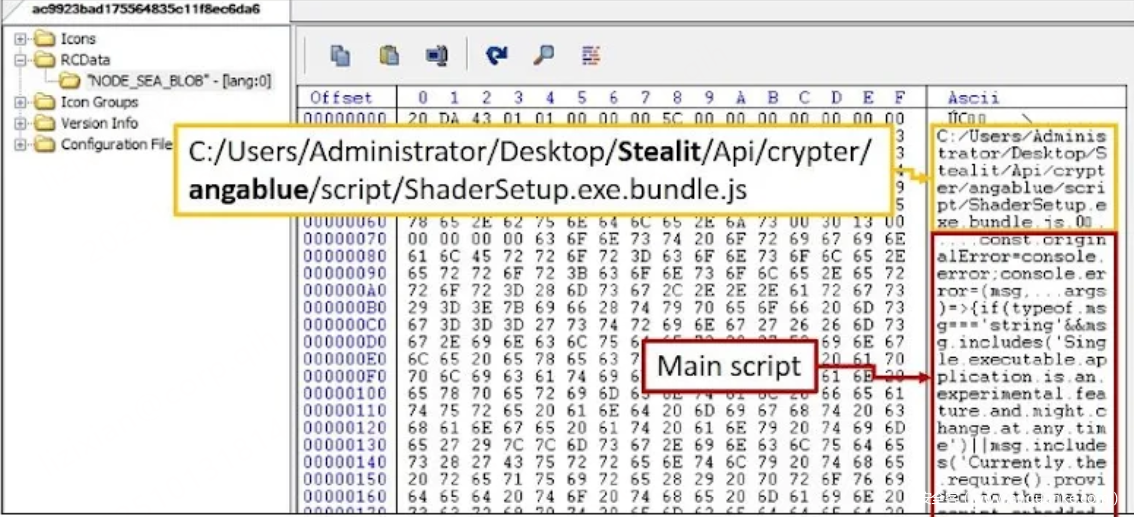

这些伪装的可执行文件表面看似安装程序,但在运行时会连接攻击者控制的指挥与控制(C2)服务器下载主要组件并进行安装。为避免被动态分析或沙箱发现,Stealit 会先执行多项反分析检测;其中一个关键步骤是在 %temp%\cache.json 写入一个 Base64 编码的 12 字符字母数字认证密钥,该密钥既用于与 C2 的认证,也可能作为订阅用户登录控制面板以监控与操控受害者的凭证。为进一步规避防护,样本会尝试为包含下载组件的目录配置 Microsoft Defender 的排除项,以降低被查杀的可能性。

Stealit 包含多个可执行模块,各自承担不同任务:在获取提升权限时会运行的 save_data.exe 会投放名为 cache.exe(来自开源项目 ChromElevator)的工具以提取基于 Chromium 的浏览器数据;stats_db.exe 负责从即时通讯应用(如 Telegram、WhatsApp)、加密货币钱包及其浏览器插件(如 Atomic、Exodus)以及游戏相关应用(Steam、Minecraft、GrowTopia、Epic Games Launcher)中窃取信息;而 game_cache.exe 则用于实现持久化,通过创建 VBScript 设置开机自启动,并与 C2 通信以支持实时屏幕流、远程命令执行、文件上下传及修改桌面壁纸等远控功能。

Fortinet 在报告中指出,攻击者之所以采用 SEA,是在利用该功能仍属试验性且较为新颖的现实:这种新颖性可使防御系统和分析人员措手不及,从而提升恶意载荷的传播成功率。Stealit 的流行再次表明,合法的开发工具链与运行时特性(如 Node.js SEA、Electron)正在被滥用为新的攻击载体。面对这种趋势,企业与个人应提高警惕,避免从非官方渠道下载安装包,加强对打包型可执行文件的安全审计与行为监控,并对异常安装行为、未授权的防病毒排除配置及可疑的外联通信保持警惕。

发表评论

您还未登录,请先登录。

登录