一场高度复杂的多阶段恶意软件活动正针对全球范围的组织发起攻击,借助 PhantomVAI Loader 分发各种强大的信息窃取型恶意程序。攻击链从精心设计的钓鱼邮件入手,已成为制造、教育、医疗、科技、公用事业和政府等多个行业的重大威胁。

这个恶意软件家族此前被称为 Katz Stealer Loader,如今已演进为可交付多种变种的多合一“载体”,包括 AsyncRAT、XWorm、FormBook 以及 DCRat,使其成为网络犯罪者手中的多面利器。

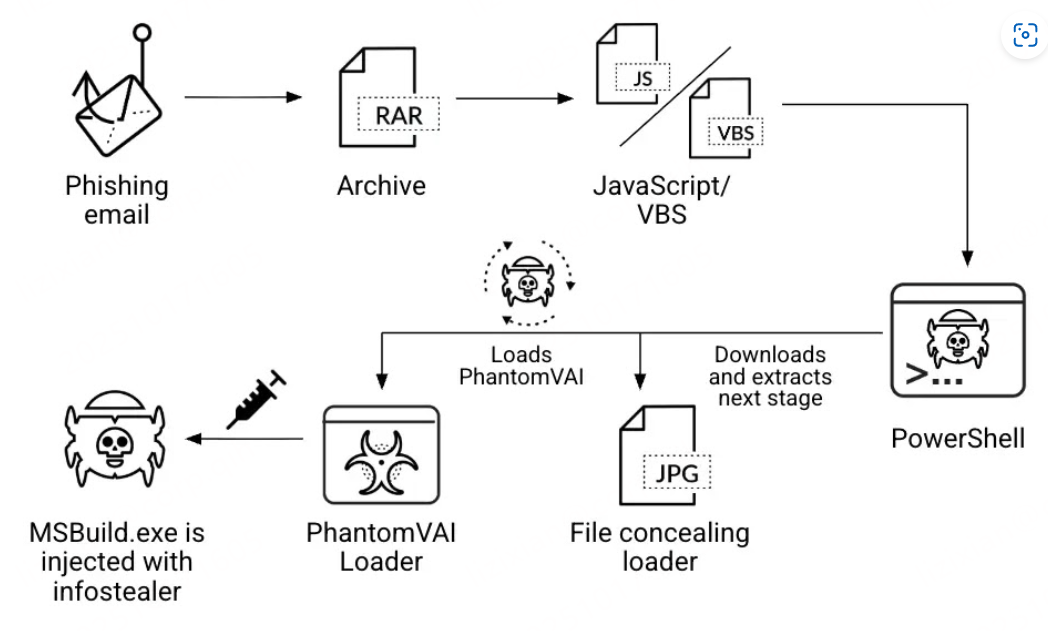

攻击始于受害者收到伪装成正规商务通信的钓鱼邮件,这些邮件通常附带恶意附件。攻击者常以销售咨询、付款通知、法律事务等社会工程学主题诱使目标打开压缩包中的 JavaScript 或 VBS 文件。

令这些攻击更具隐蔽性的是攻击者使用同形异义字符 (homograph) 手法,将拉丁字母替换为外形相似的 Unicode 字符,从而绕过邮件安全过滤器。

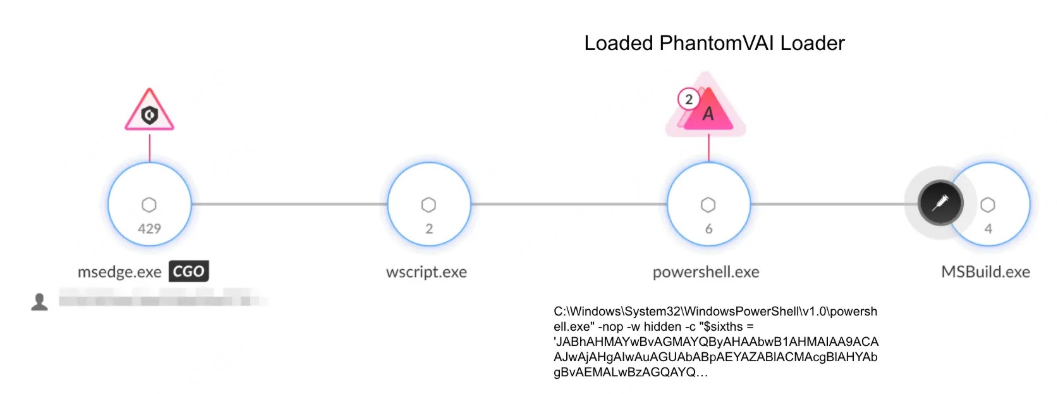

在这之后,攻击链进入更为隐蔽的阶段。Palo Alto Networks 的分析指明,恶意脚本被高度混淆,并包含 Base64 编码的 PowerShell 命令,一旦打开即自动执行。脚本会下载看似普通的 GIF 或图像文件,但这些图像实际上藏有载体程序。

这些图像文件采用隐写术(steganography),将 Base64 编码的 DLL 嵌入图像数据中,并夹在特定分隔符(如 <<sudo_png>> 和 <<sudo_odt>>)之间。提取出这些编码文本后,PowerShell 脚本会将其解码,载入以 C# 编写的 PhantomVAI Loader DLL。

此加载器会执行名为 VAI 的方法,承担多个关键功能,再将最终有效载荷投递到目标系统中。在执行过程中,它会采用一系列反检测手段:

-

利用 VMDetector 等开源项目的逻辑,对虚拟机环境进行全面探测:检查系统属性、BIOS 信息、硬盘特征、Windows 服务等,以判断是否处于虚拟化环境中。

-

如果检测到虚拟环境,PhantomVAI Loader 将立即终止执行,以防被安全沙箱捕获。

-

它通过建立计划任务执行 PowerShell 脚本从攻击者控制的 URL 下载并运行文件,或创建 Windows 注册表 Run 键,来维持持久性。

-

在最终阶段,它会向命令控制 (C2) 服务器下载恶意有效载荷,并使用 process hollowing(进程空洞化注入)技术将其注入合法系统进程中,最常见的是针对 .NET Framework 目录中的

MSBuild.exe。这种技术使得恶意程序得以在“合法”进程内隐匿执行,难以被检测。

通过上述一系列精密手段,该恶意活动能够在目标环境中悄无声息地展开,在不引起警觉的情况下进行信息窃取操作。

发表评论

您还未登录,请先登录。

登录