卡巴斯基研究人员揭露了PassiveNeuron网络间谍活动的新细节——这一长期运行的攻击针对亚洲、非洲和拉丁美洲的政府、金融及工业组织。该活动与名为“Neursite”和“NeuralExecutor”的定制植入物相关联,在休眠六个月后重新活跃,部署了复杂的多阶段感染链,并滥用Microsoft SQL服务器作为初始入口点。

“自2024年12月以来,我们观察到PassiveNeuron相关的新一轮感染,最新案例可追溯至2025年8月,”卡巴斯基表示,此次复苏“揭示了该活动许多此前未知的方面”。

初始入侵:SQL服务器作为突破口

卡巴斯基分析显示,攻击者最初通过Microsoft SQL软件在受攻陷的Windows Server机器上实现远程命令执行。确切入侵向量尚不清楚,但研究人员列出三种可能途径:SQL服务器漏洞利用、Web应用SQL注入,或数据库管理员账户凭证暴力破解。

获得访问权限后,攻击者尝试部署ASPX webshell——但被卡巴斯基检测系统阻止。

“为逃避webshell检测,攻击者通过以下方式安装:投放Base64编码载荷,通过PowerShell或VBS脚本解码,并反复重新编码数据。”

当这些尝试失败后,攻击者转向定制DLL加载器——这是该组织持久化能力和技术成熟度的标志。

三大植入物:Neursite、NeuralExecutor与Cobalt Strike

调查期间,卡巴斯基在PassiveNeuron操作中识别出三种植入物:

- Neursite:定制C++模块化间谍后门。

- NeuralExecutor:基于.NET的二级载荷执行加载器。

- Cobalt Strike:用于后期渗透与横向移动。

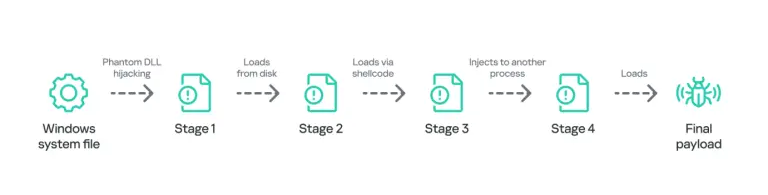

攻击的感染链涉及多个DLL加载器,以wlbsctrl.dll 、TSMSISrv.dll 、oci.dll 等欺骗性名称存储在Windows System32目录中。这些文件利用幻影DLL劫持(Phantom DLL Hijacking)技术——在系统启动时自动加载以维持持久化。

报告解释:“将DLL存储在这些路径对攻击者有利,因为在System32文件夹中放置这些名称的库可自动确保持久化。如果文件系统中存在这些DLL,它们会在启动时自动加载。”

卡巴斯基指出,这些DLL被人为填充垃圾数据至100 MB以上以阻碍检测,并实施MAC地址检查以确保仅在目标受害者上执行——表明这是定向间谍活动而非大规模利用。

Neursite后门:核心间谍工具

Neursite后门是该活动的核心间谍工具。据卡巴斯基称,“Neursite可使用TCP、SSL、HTTP和HTTPS协议进行C2通信”,并配置有“C2服务器列表、HTTP头、等待时间,甚至操作时间的字节数组”。

其命令集允许攻击者:

- 获取系统和网络信息

- 管理运行中的进程

- 通过受感染主机代理流量以促进横向移动

- 加载用于shell执行、文件管理和TCP socket操作的辅助插件

“这种对受害者的精确筛选表明攻击者对特定组织感兴趣,再次凸显了这一威胁的定向性质。”

NeuralExecutor:GitHub动态解析C2地址

第二个主要组件NeuralExecutor是受ConfuserEx混淆保护的.NET植入物。它通过HTTP(S)、TCP、WebSockets和命名管道等多种协议建立通信,并动态下载新的.NET载荷。

在2025年变体中,卡巴斯基发现NeuralExecutor从GitHub检索命令与控制(C2)地址,采用Dead Drop Resolver机制。

“新的NeuralExecutor样本设计为检索GitHub仓库中存储的文件内容,并提取‘wtyyvZQY’和‘stU7BU0R’分隔符之间的字符串。”

提取的数据随后经过Base64解码和AES解密,以暴露实时C2服务器地址——这一隐蔽策略也见于EastWind(APT31)和APT27(Emissary Panda)等中国APT活动。

归因复杂性:从俄语字符串到APT41关联

归因仍具复杂性。2024年初样本中包含字符串“Супер обфускатор”(俄语“超级混淆器”),但卡巴斯基认为这是通过ConfuserEx工具故意插入的虚假标记。

更多近期指标,包括基于GitHub的C2技术和引用与APT41相关组件的PDB路径(“G:\Bee\Tree(pmrc)\…”),指向中文背景攻击者。

发表评论

您还未登录,请先登录。

登录