Luma Infostealer是一款恶意软件即服务(MaaS)产品,已成为针对高价值凭证(如Web浏览器Cookie、加密货币钱包及VPN/RDP账户信息)的强效威胁。

威胁行为者不仅将Luma用于孤立的数据窃取,还将其作为复杂攻击(勒索软件部署、账户劫持和内部网络入侵)的初始渗透阶段工具。

被盗数据为身份盗窃、金融欺诈和企业入侵提供支持。加强端点检测与响应(EDR)系统——通过基于行为的检测和威胁情报集成——是有效防御的关键。

近年来,信息窃取恶意软件已演变为针对个人和组织的主要高风险攻击向量。

这些威胁在受害者端点上秘密运行,在用户毫无察觉的情况下窃取敏感信息。

一旦获取数据,被盗信息会在暗网市场交易,为后续身份盗窃和金融剥削等恶意活动提供支撑。

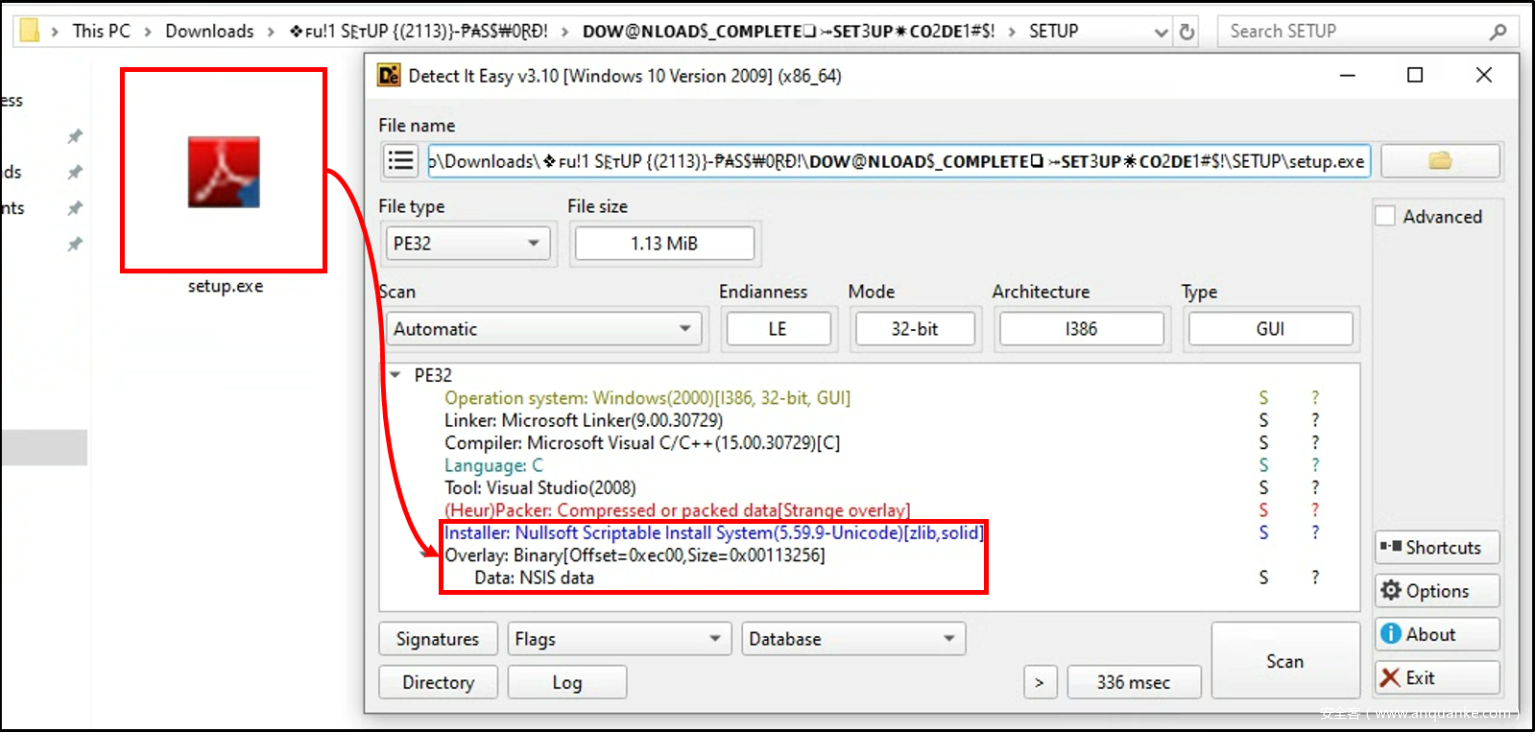

Genians安全中心(GSC)已识别出Luma Infostealer,这是一款使用Nullsoft脚本安装系统(NSIS)打包和分发的恶意软件。

有组织的网络犯罪集团不仅将信息窃取恶意软件作为独立威胁部署,还将其作为勒索软件和账户接管等复杂攻击的前驱工具,这加剧了对强健检测机制的迫切需求。

恶意软件即服务(MaaS)生态系统

恶意软件即服务使攻击者能够租用或订阅全托管恶意软件平台。Luma Infostealer是该模式的典型代表,通过暗网渠道提供便捷访问,并支持载荷和命令与控制(C2)连接方式的模块化定制。

MaaS提供商负责维护开发、基础设施和更新,而用户(无论技术水平如何)可执行攻击活动并转售被盗数据。

这种模式降低了网络犯罪的入门门槛,通过附属网络扩大攻击规模,并因多个行为者使用相同恶意软件而使归因复杂化。

自2022年8月首次出现以来,Luma已使用Nullsoft脚本安装系统(NSIS)打包,并通过伪装成破解软件的钓鱼网站分发。

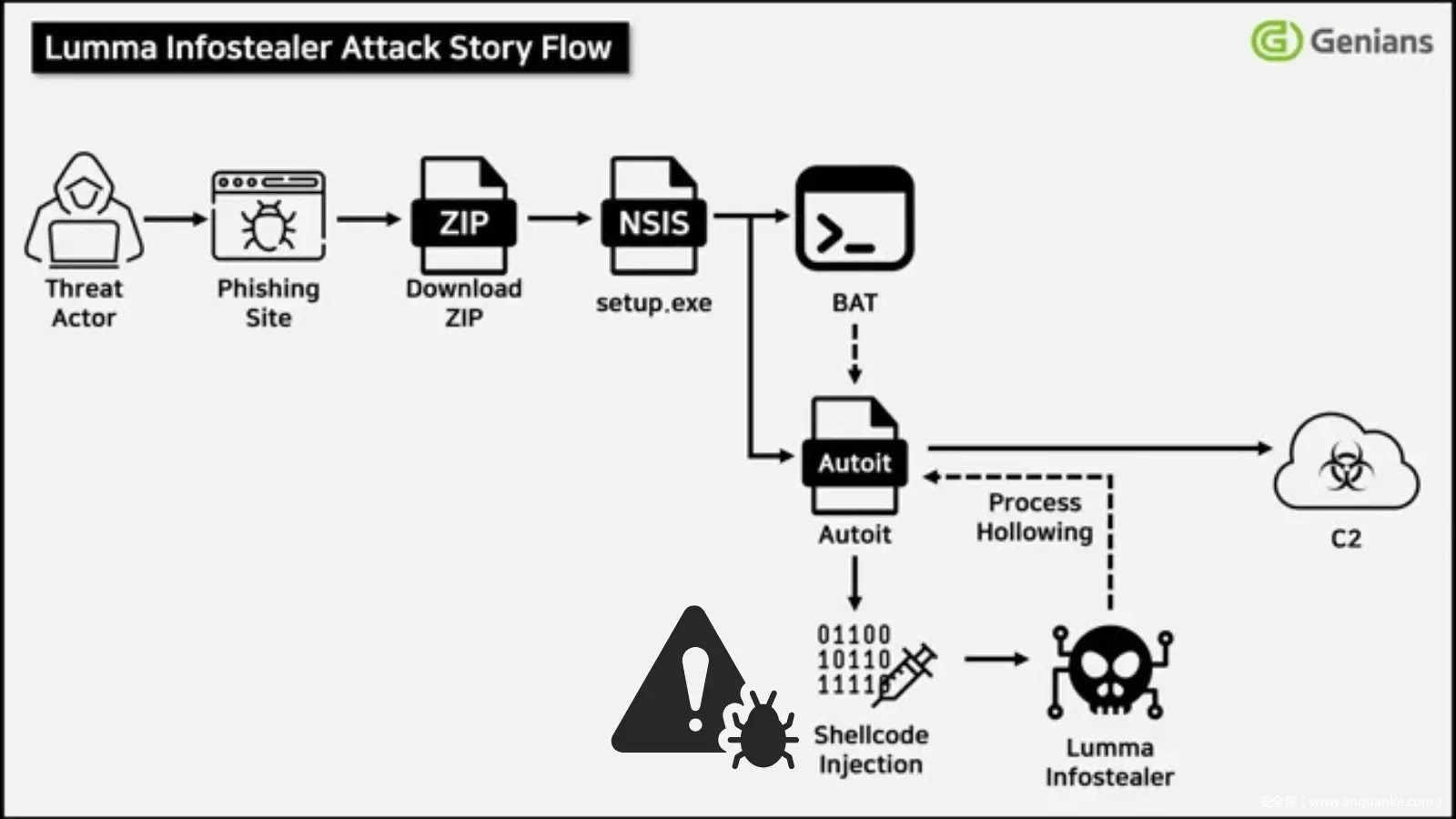

Genian安全中心的分析揭示了多阶段感染链:NSIS安装程序释放碎片化的AutoIt模块,在内存中重组混淆的shellcode,并采用进程掏空(process hollowing) 技术,以合法进程为幌子运行信息窃取程序。

频繁更新和多变的分发URL挫败了传统基于签名的检测,凸显了对基于行为的EDR的需求。

攻击流程:从诱骗下载到数据外渗

当你从上述网站下载文件时,会保存一个带密码保护的ZIP文件。

攻击者通过重定向网站将受害者引导至MEGA等云存储平台,利用合法服务绕过IP和域名过滤。

下载的NSIS包包含带密码保护的ZIP文件,解压后得到“setup.exe ”。

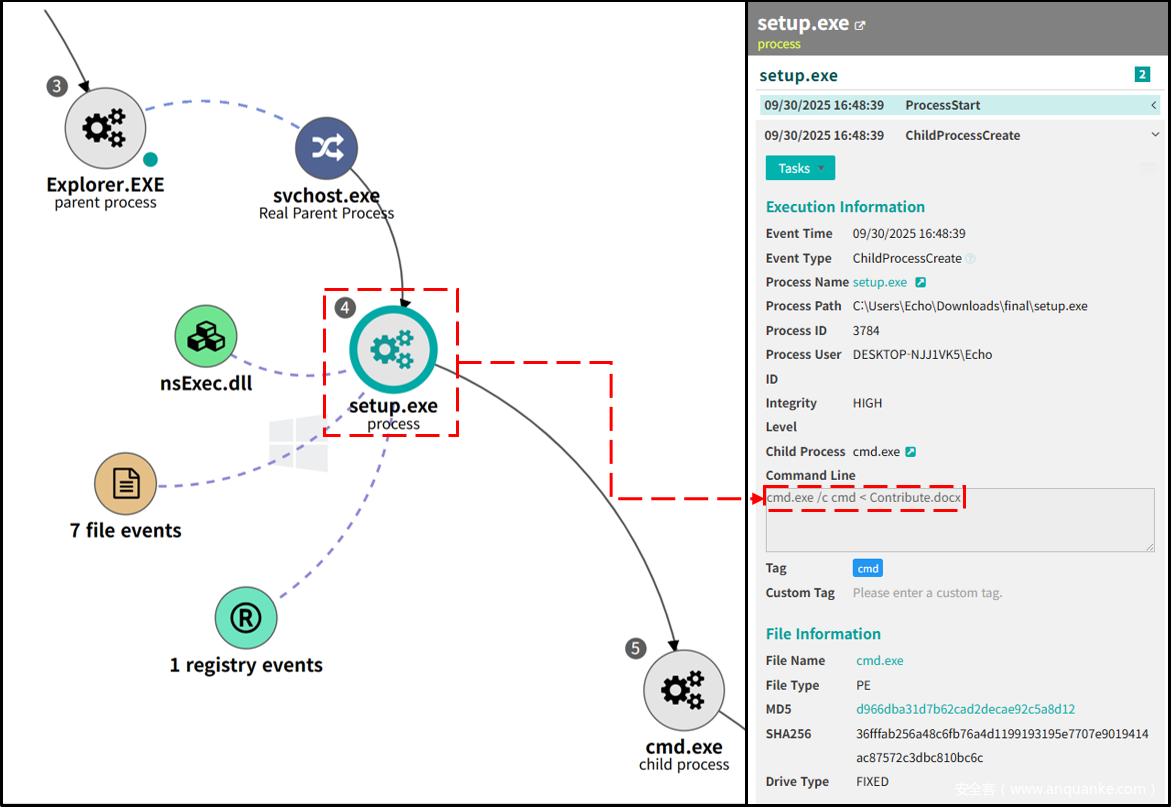

“Contribute.docx ”文件包含伪代码和混淆的cmd命令。

执行此安装程序会触发一系列脚本步骤——文件释放、使用tasklist和findstr进行安全进程检查、CAB提取、AutoIt载荷重组——最终执行恶意脚本。

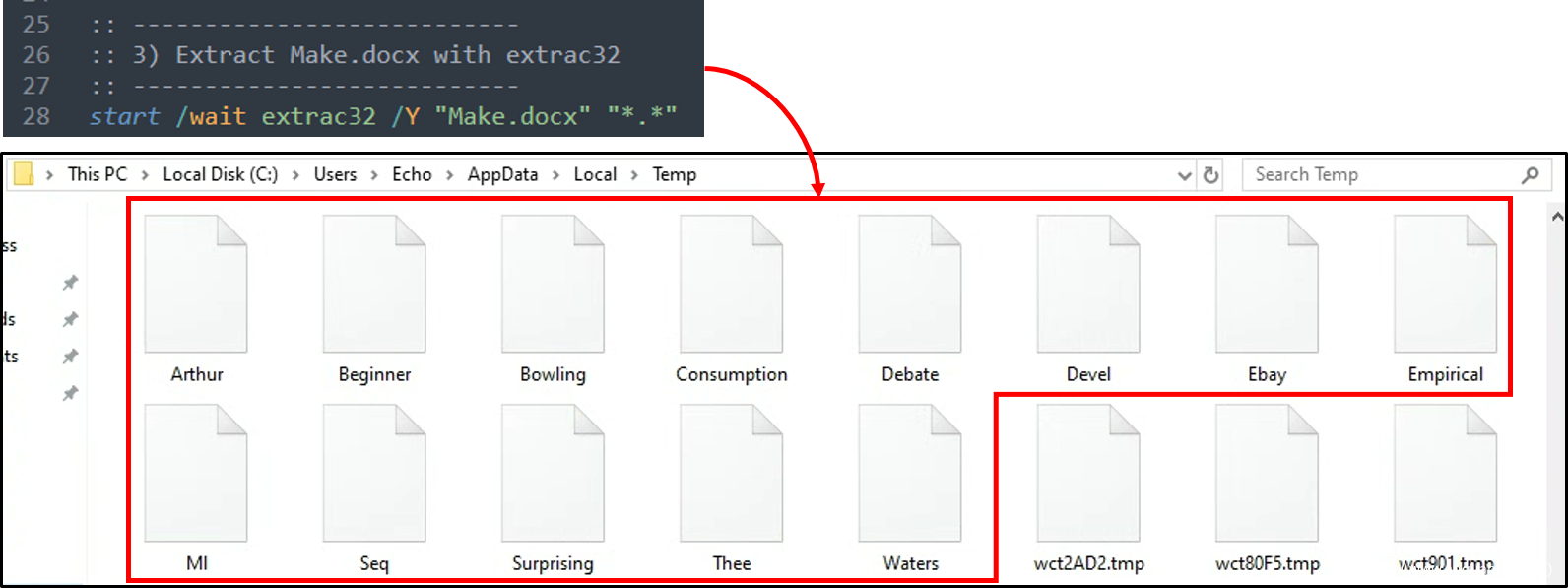

接下来,我们使用extrac32.exe 提取伪装为“Make.docx ”的CAB文件。该CAB文件包含11个文件,稍后将用于生成AutoIt程序。

Luma随后解密其嵌入的C2域名(如rhussois[.]su、diadtuky[.]su),外渗浏览器凭证、Telegram数据、加密货币密钥和远程访问凭证。

缓解措施

传统防病毒解决方案难以检测Luma的混淆和进程注入技术。相比之下,现代EDR平台擅长识别可疑行为——例如内存中shellcode执行、异常进程掏空事件,以及对未知C2域名的反复重定向。

集成实时威胁情报使安全团队能够关联新出现的指标并迅速调整检测规则。

此外,组织应对所有关键账户强制启用多因素认证,阻止在浏览器中存储凭证,并监控表明横向移动或数据外渗的网络异常。

Luma Infostealer展示了MaaS产品如何将复杂攻击能力大众化,使高价值凭证面临风险,并为包括勒索软件和网络入侵在内的更大规模攻击链提供便利。

为应对这些威胁,组织必须采用具备基于行为检测能力的EDR解决方案,利用威胁情报源,并实施严格的认证和监控策略。

通过专注于检测端点异常行为并持续更新防御策略,安全团队可以挫败Luma驱动的攻击,保护敏感资产免受利用。

发表评论

您还未登录,请先登录。

登录