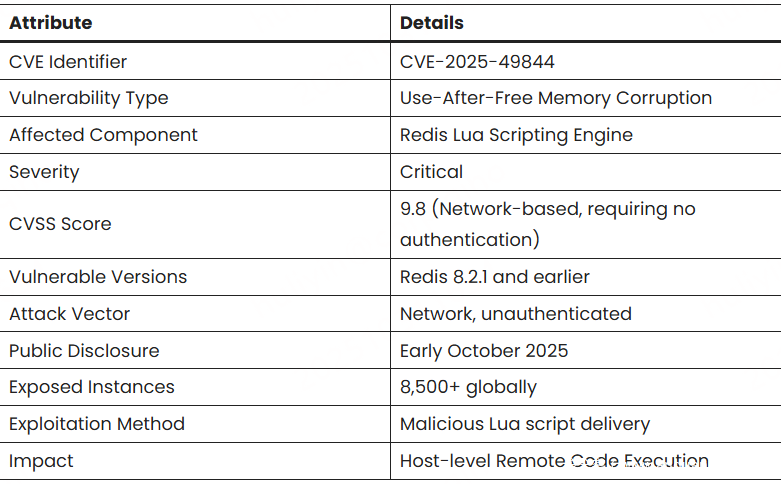

2025年10月初,网络安全领域面临重大威胁——Redis的Lua脚本引擎中一个严重的释放后使用漏洞(RediShell) 被公开披露。

该漏洞编号为CVE-2025-49844,由Wiz研究人员命名为“RediShell”,可使攻击者突破Lua沙箱限制,在易受攻击的系统上实现主机级远程代码执行。

漏洞源于Redis核心架构中的累积缺陷,影响范围可追溯至2012年左右——当时引入的代码路径已存在隐患。

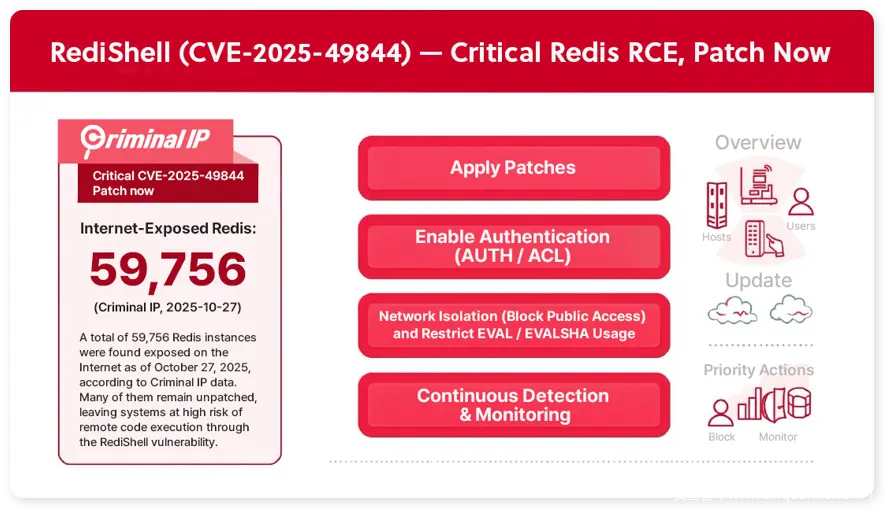

攻击面立即显现出广泛性和严重性。Criminalip分析师发现,截至2025年10月27日,全球仍有超过8500个Redis实例易受攻击。

这些实例直接暴露在公共互联网中,为使用自动化扫描技术的威胁行为者创造了关键攻击窗口。

在未启用身份验证机制的环境中(开发环境和遗留部署中常见的配置),攻击者无需凭证即可投递恶意Lua脚本,大幅降低了成功利用的门槛。

全球分布与区域风险

受影响系统的全球分布显示特定区域存在令人担忧的集中现象。

CriminalIP研究人员指出,美国的易受攻击实例数量最多,达1887个,其次是法国(1324个)和德国(929个),三者合计占全球暴露总量的超50%。

这种地理聚集表明,要么特定基础设施枢纽成为蓄意目标,要么这些地区的企业环境中广泛存在未打补丁的Redis实例。

沙箱逃逸与利用机制

RediShell的技术核心是通过特制Lua脚本操纵Redis的垃圾回收行为。

攻击者发送针对释放后使用条件的恶意脚本,使脚本能够突破Lua沙箱环境的限制。

一旦脱离沙箱,脚本将以Redis进程的权限执行任意原生代码。

典型的利用流程包括:通过恶意Lua脚本实现初始入侵→沙箱逃逸→安装反向shell或后门以维持持久访问→窃取凭证以横向移动至更广泛的基础设施。

该漏洞将看似仅用于数据缓存的服务转变为完全的主机入侵入口。

对于运行受影响Redis实例且未采取适当身份验证或网络隔离的组织,面临基础设施完全接管、数据泄露以及部署加密矿工和勒索软件等二次载荷的直接风险。

漏洞修复与缓解建议

立即打补丁是重中之重。组织应按照官方安全公告建议,立即升级至修复后的Redis版本。

对于暂时无法打补丁的环境,可通过以下措施提供临时保护:

- 通过AUTH或ACL配置启用身份验证

- 限制对6379端口的网络访问

- 禁用EVAL和EVALSHA等Lua执行命令

通过威胁情报平台进行持续监控,对于检测基础设施中的暴露情况和利用尝试至关重要。

发表评论

您还未登录,请先登录。

登录