MTI Security 研究人员在移动领域发现了一种复杂的新威胁:Sturnus,这是一个私人运营的 Android 银行木马。该恶意软件不仅以金融欺诈为目标,还具备高级的全设备接管能力,其关键差异点在于:能够绕过加密消息。

Sturnus 最令人担忧的功能是其可入侵 WhatsApp、Telegram 和 Signal 等平台的通信。该木马并非尝试破解网络加密,而是利用 Android 辅助功能(Accessibility Service) 在合法应用为用户解密后捕获屏幕内容。这使攻击者能直接、实时查看本应私密的对话、联系人以及所有进出消息的内容。

正如 ThreatFabric 的报告所指出,此能力“通过访问合法应用解密后的消息,完全规避了端到端加密,让攻击者直接窥视本应私密的对话”。

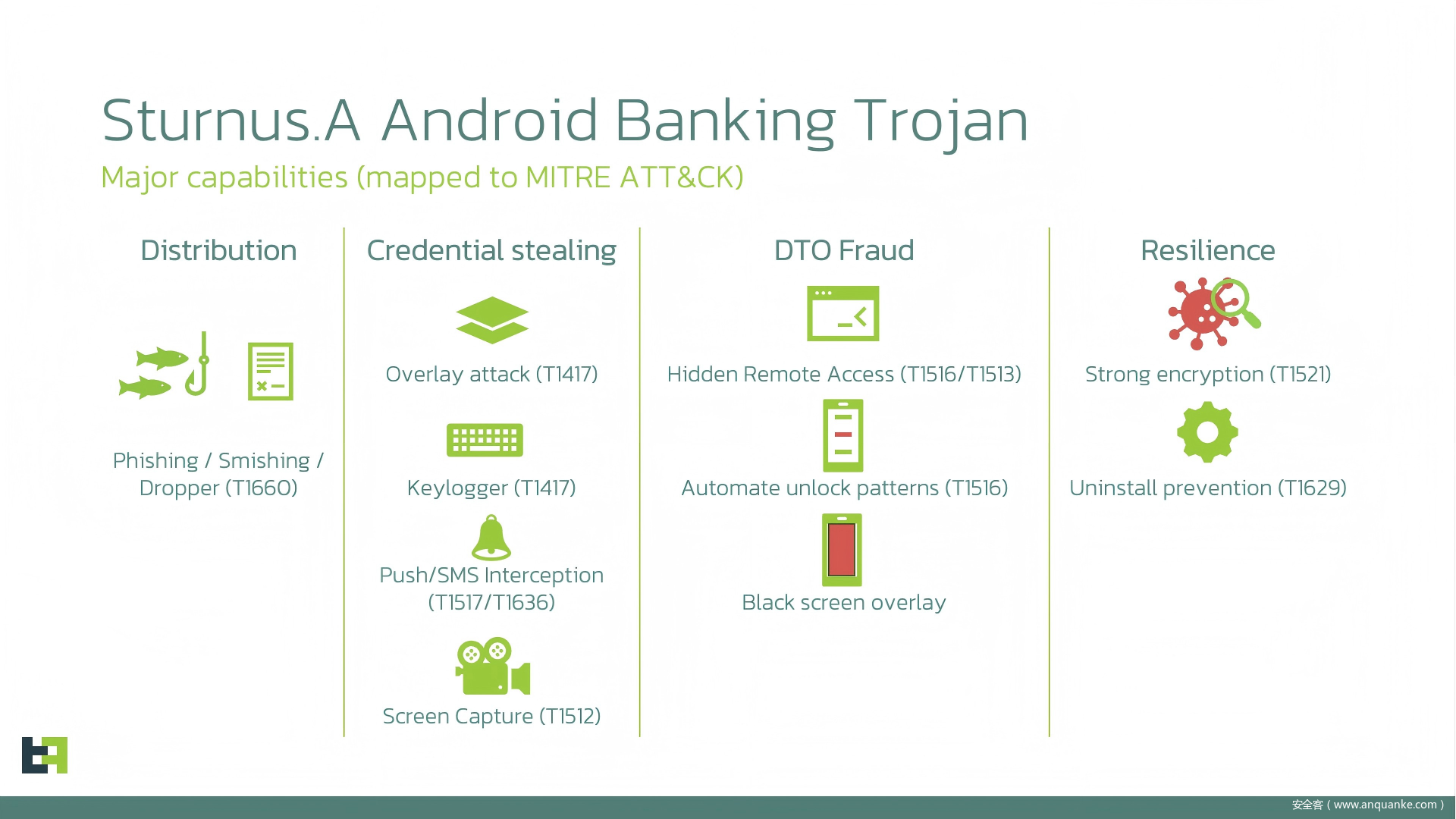

该恶意软件专为综合欺诈而设计:

- 通过名为 “覆盖攻击(Overlay attacks)” 的逼真伪造登录界面窃取银行凭证。

- 攻击者获得对受感染设备的 广泛远程控制权,包括观察所有用户活动,关键是“在后台执行欺诈交易时黑屏——不让受害者察觉”。这种“黑屏覆盖”机制使攻击者能执行设备接管(DTO)欺诈,同时向受害者隐藏恶意活动。

Sturnus 为远程会话同时采用 基于像素的屏幕流传输 和 高效的 UI 树控制层。第二种方法传输界面元素的结构化描述,可实现点击、文本输入等精确操作,且带宽消耗极小,不会触发标准屏幕捕获指示器。

尽管 MTI Security 指出该恶意软件“可能处于部署前状态”,但它已完全具备功能,部分方面甚至比成熟恶意软件家族更先进。Sturnus 被配置用于针对 南欧和中欧金融机构的定向攻击,暗示其正准备更广泛的攻击活动。

该木马通过滥用 Android 设备管理员权限 确保持久化。获得权限后,当用户尝试进入设置界面禁用其状态时,恶意软件会主动监控并自动跳转以阻止移除。此外,其命令与控制(C2)连接采用 HTTP 和 WebSocket 混合的复杂高级通信协议,并结合强 AES 加密,实现实时命令控制和战术动态调整。

Sturnus 代表了一种高度复杂的综合威胁,结合多种攻击向量实现近乎完全的设备控制和数据窃取。该恶意软件利用键盘记录和辅助功能从加密消息应用捕获敏感信息,为移动银行威胁树立了危险的新先例。

发表评论

您还未登录,请先登录。

登录