网络安全研究人员警告称,一个名为 Tsundere 的僵尸网络正在积极扩张,目标直指 Windows 用户。

该威胁自2025年年中开始活跃,旨在执行从命令与控制(C2)服务器获取的 任意 JavaScript 代码,卡巴斯基研究员 Lisandro Ubiedo 在今日发布的分析报告中表示。

传播途径与诱饵策略

目前尚无关于该僵尸网络恶意软件传播方式的详细信息;但至少在一个案例中,幕后威胁行为者被指利用 合法的远程监控与管理(RMM)工具 作为 conduit,从受攻陷网站下载 MSI 安装文件。

恶意软件工件的命名——Valorant、r6x(彩虹六号:围攻 X) 和 cs2(反恐精英2)——也暗示植入程序可能通过 游戏相关诱饵 传播。搜索这些游戏盗版版本的用户可能是攻击目标。

感染链与持久化机制

无论采用何种传播方法,伪造的 MSI 安装程序都会:

- 安装 Node.js 并启动加载器脚本,负责解密和执行与僵尸网络相关的主 payload。

- 通过

npm install命令下载三个合法库:ws、ethers 和 pm2,以准备环境。

Ubiedo 解释:“安装 pm2 包是为确保 Tsundere 僵尸程序保持活跃并用于启动僵尸网络。此外,pm2 通过写入注册表并配置为登录时重启进程,帮助实现系统持久化。”

卡巴斯基对 C2 面板的分析显示,恶意软件还以 PowerShell 脚本 形式传播,通过在受感染主机上部署 Node.js 并下载 ws 和 ethers 作为依赖项,执行类似操作序列。

尽管 PowerShell 感染程序不使用 pm2,但它会创建注册表键值,确保每次登录时通过生成新实例来执行僵尸程序,这与 MSI 安装程序中的行为一致。

以太坊区块链与动态 C2 机制

Tsundere 僵尸网络利用 以太坊区块链 获取 WebSocket C2 服务器详情(例如 ws://193.24.123[.]68:3011 或 ws://185.28.119[.]179:1234),形成一种弹性机制,使攻击者只需通过智能合约即可轮换基础设施。该合约创建于2024年9月23日,迄今已有26笔交易。

获取 C2 地址后,程序会检查其是否为有效 WebSocket URL,然后与特定地址建立 WebSocket 连接,接收服务器发送的 JavaScript 代码。卡巴斯基表示,在观察期间未发现服务器发送任何后续命令。

“评估代码的能力使 Tsundere 僵尸程序相对简单,但也提供了灵活性和动态性,允许僵尸网络管理员将其调整用于广泛操作,”卡巴斯基称。

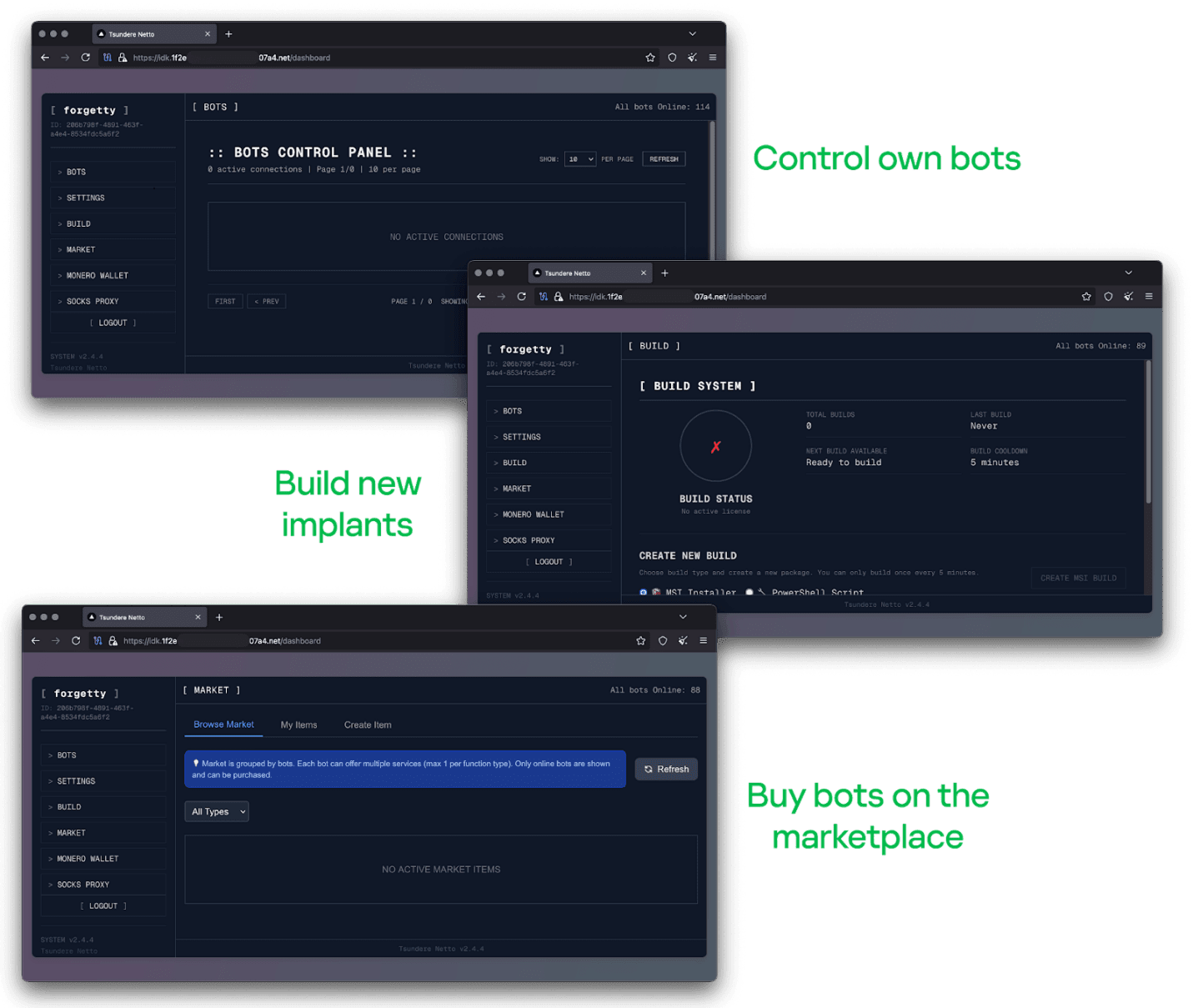

僵尸网络操作通过一个控制面板实现,允许登录用户:

- 使用 MSI 或 PowerShell 构建新工件

- 管理管理功能

- 查看任意时间点的僵尸数量

- 将僵尸程序转换为代理以路由恶意流量

- 通过专用市场浏览和购买僵尸网络

Tsundere 的幕后操作者身份不明。该活动被评估与 Checkmarx、Phylum 和 Socket 于2024年11月记录的恶意 npm 攻击活动存在功能重叠。

此外,同一服务器被发现托管与 123 Stealer 信息窃取器相关的 C2 面板,该窃取器以每月120美元的订阅制提供。Outpost24 的 KrakenLabs 团队称,威胁行为者“koneko”于2025年6月17日在暗网论坛首次宣传该窃取器。

“感染可通过 MSI 和 PowerShell 文件发生,这为伪装安装程序、将钓鱼作为入口点或与其他攻击机制集成提供了灵活性,使其成为更可怕的威胁,”卡巴斯基称。

发表评论

您还未登录,请先登录。

登录