Acronis 威胁研究部门发现了一场名为 TamperedChef 的复杂全球性恶意广告活动,该活动通过伪装成日常合法应用来攻陷全球系统。

此行动利用社会工程学、搜索引擎优化策略和 欺诈获取的数字证书,诱骗用户安装后门程序,使攻击者获得对受感染机器的远程访问和控制权。

TamperedChef 代表了恶意软件分发的新演进,它交付 功能完整的伪造应用,模仿浏览器、PDF 编辑器、电子书阅读器和游戏等热门软件。

这些恶意安装程序携带来自 美国注册空壳公司的有效代码签名证书,使其看似可信并帮助逃避安全检测。

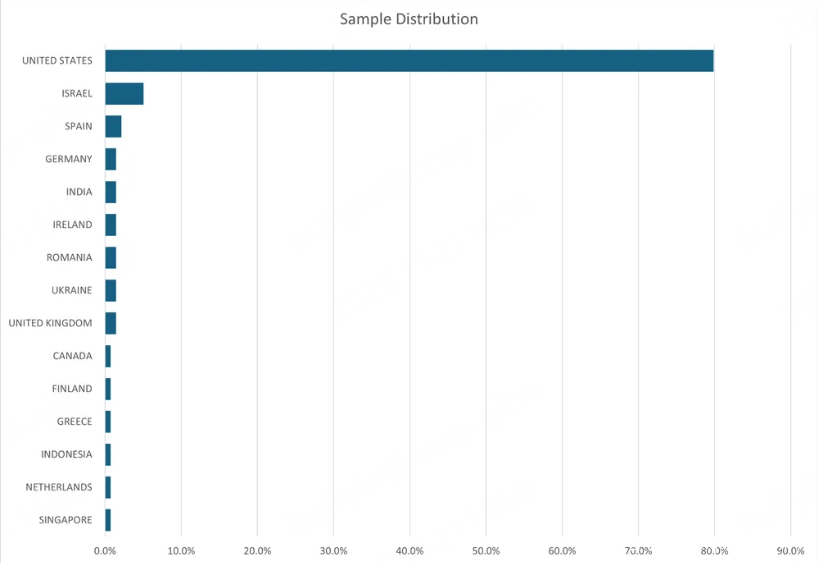

该活动主要影响美洲地区的组织,约 80% 的受害者位于美国,但其基础设施遍布全球多个大陆和行业。

工业化规模基础设施

TamperedChef 的幕后威胁行为者以企业级 sophistication 运作,维持着由在特拉华州和怀俄明州等注册的 一次性空壳公司 组成的网络。

这些实体(如 Performance Peak Media LLC、Fusion Core Reach LLC 和 Unified Market Group LLC)充当幌子,从合法机构获取 扩展验证(EV)证书。

一旦某个证书被标记或吊销,操作者会迅速以类似通用名称注册新公司并获取新凭证,以维持其运作的合法性。

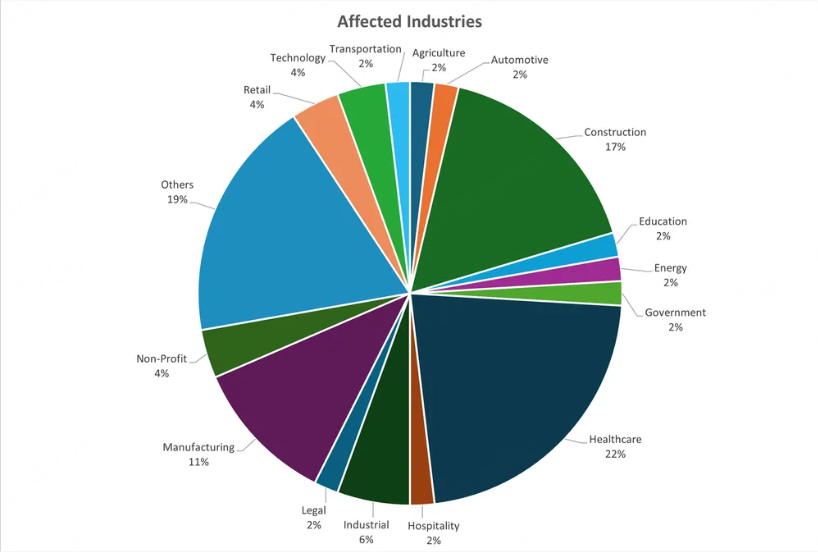

就受影响行业而言,遥测数据显示受害者遍布多个行业,但 医疗保健、建筑和制造业 明显集中。

所有下载域名均遵循一致模式,使用“download”作为子域名,例如 download.allmanualsreader.com 或 download.anyproductmanual.com ,通过 NameCheap 注册并使用冰岛的隐私保护服务。

域名注册期限仅为一年,使攻击者能在基础设施被取缔后快速重建。

命令与控制(C2)服务器最初使用随机域名生成字符串,但最近已转向更易识别的名称(如 get.latest-manuals.com ),以混入常规网络流量。

攻击链与技术细节

Acronis 遥测数据显示,医疗保健、建筑和制造业面临该活动的风险尤其高。

这些行业的工作人员经常需要在线搜索 高度专业化设备的产品手册——而这正是 TamperedChef 通过恶意广告和优化搜索结果所利用的行为。

难以找到母语手册可能解释了为何美洲英语地区的受害者浓度更高。

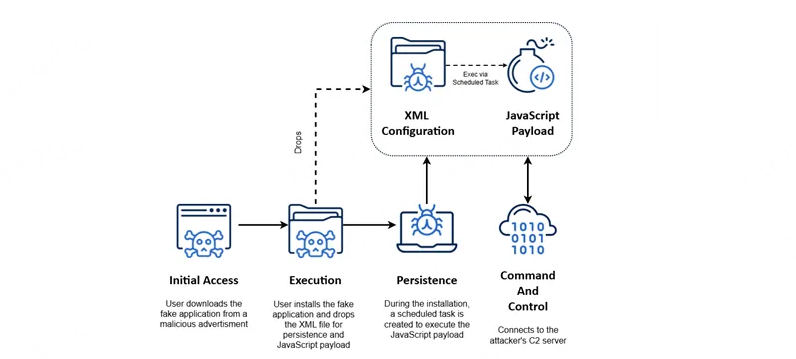

攻击链始于用户遇到恶意广告或被操纵的搜索结果,引导至伪造下载站点。

安装后,应用看似完全合法,显示许可协议和感谢消息,强化真实性假象。

在幕后,安装程序会投放 XML 配置文件以创建计划任务,建立每 24 小时执行一次的持久化机制,并带有随机延迟以逃避检测。

JavaScript payload 本身使用开源混淆工具进行 深度混淆,使分析极为困难。

激活后,后门支持远程代码执行、通过机器 ID 生成进行系统指纹识别,并使用 XOR 加密和 base64 编码通过 HTTPS 连接与 C2 服务器进行加密通信。

多威胁场景

安全研究人员认为 TamperedChef 可能同时服务于多种目的:

- 作为 初始访问中介,向其他犯罪集团出售已攻陷系统的访问权限以牟利。

- 鉴于医疗保健受害者集中,攻击者可能针对敏感患者数据和凭证,在暗网市场 monetization。

- 持久化后门访问为未来勒索软件部署提供理想条件,而对政府或研究机构的 opportunistic 访问可能促成间谍活动。

时间线分析显示,操作者在不断调整策略:

早期活动使用三年期证书和域名生成算法模式的 C2 服务器,但在多次吊销后,到 2025 年年中已转向 短期证书和人类可读域名,显示其致力于逃避安全措施并维持运营连续性。

发表评论

您还未登录,请先登录。

登录