翻译:村雨其实没有雨

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

最开始,是Mirai僵尸网络

IoT僵尸网络可能是最可怕的威胁之一,配置不当和有缺陷的“物联网”设备意味着它们会成为黑客的特权攻击媒介。

2016年8月,研究员MalwareMustDie分析了一款新的ELF Trojan后门的样本,它又被称为ELF Linux/Mirai,专门攻击物联网设备。Mirai是当下最流行的物联网设备大规模攻击工具,但并不是唯一的。安全公司已经发现了许多其他瞄准物联网设备的恶意软件; 与此同时,网络上又出现了新的威胁,如Leet僵尸网络和Amnesia僵尸网络。

在这篇文章中,我们将分析最近网络上发现的主要物联网僵尸网络,以及涉及到的攻击情景。

Leet僵尸网络

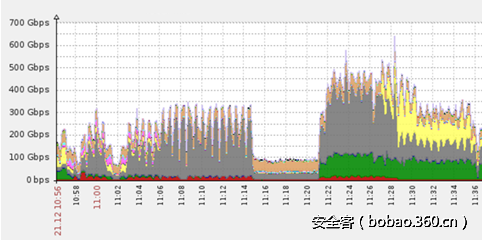

就在圣诞节之前,12月21日上午,Imperva公司的专家观察到一次了对该公司的大规模攻击。在Leet僵尸网络的支持下,这次大规模的DDoS攻击流量达到了650 Gbps。Leet僵尸网络瞄准了Imperva Incapsula网络上的几个任意IP。

调查攻击的专家发现该僵尸网络由数千个相互协调的物联网设备组成。

该攻击并不是针对该公司的特定客户发起的,可能是因为黑客无法解决Incapsula缓解代理隐藏了受害者的IP地址。

Imerva发表的分析称,“很难说为什么这次攻击并不针对特定的客户。非常可能的是,犯罪者无法解析实际受害者的IP地址,因为它被Incapsula代理掩盖了”

Incapsula观察到两次不同的DDoS攻击,第一次持续20分钟,达到400 Gbps,而第二次持续约17分钟,达到650 Gbps。

分析称,“第一次DDoS攻击持续了大约20分钟,达到了400Gbps。由于没能造成破坏,攻击者又回来实施了第二轮攻击。这一次足够的僵尸网络“肌肉”每秒生成了超过1.5亿个数据包(Mpps)总计650 Gbps的DDoS洪水”

两次攻击都失败了,但是由于黑客使用了伪造IP,研究人员无法跟踪攻击的真正来源。

对构成恶意流量的数据包内容的分析显示,本次攻击由Leet僵尸网络提供了支持,所谓的攻击是数据包内的“签名”。

“我们首先注意到的是,犯罪者在一些常规大小的SYN数据包中留下了“签名”。在这些数据包的TCP选项标头中,这些值被排列为“1337”。这是 “leet”或“leetspeak”的leetspeak。” Imperva分析道

专家们也注意到,很大部分的SYN攻击载荷(799到936字节)是由似乎随机的字符串填充,其他内容则包含了IP地址的碎片列表。

“我们所面临的恶意软件似乎被编程来访问本地文件(例如,访问日志和iptable列表),并获取其内容来生成其攻击载荷。”

Amnesia僵尸网络瞄准的则是未修补漏洞的DVR

Amnesia僵尸网络利用的则一年前安全研究员Rotem Kerner披露的一个远程代码执行漏洞

Amnesia僵尸网络针对嵌入式系统,特别是中国同为数码制造的,目前在全球销售以70多个品牌销售的DVR。

Kerner在2016年3月向DVR制造商报告了缺陷,但他没有收到任何回应。所以一年以后,他决定揭露漏洞的细节。

据分析威胁的帕洛阿尔托网络公司的研究人员 说,Amnesia是海啸僵尸网络的一个变种,海啸僵尸网络是一个下载器或IRC物联网后门,用来为网络犯罪提供DDoS攻击支持

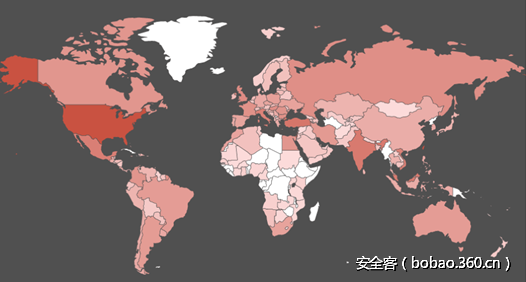

该漏洞仍未解决,根据Palo Alto Networks进行的互联网扫描的结果,全球约有227,000个易受攻击的DVR设备。

帕洛阿尔托网络公司发表的分析指出,“根据我们在图1所示的扫描数据,这个漏洞影响着世界各地的大约227,000台设备,其中台湾省、美国、以色列、土耳其和印度是最危险的。”

Amnesia僵尸网络利用的是远程执行代码漏洞,允许攻击者完全控制设备。

由Censys搜索引擎得到的另一分析结果表明,超过70万个IP地址将会受到威胁。

“另外,通过使用“跨网络服务器”的指纹,我们发现在互联网上暴露的可能由TVT Digital生产的227,000多个设备。我们还搜索了 Shodan.io和Censys.io上的关键字。他们分别报告了大约50,000和705,000个IP地址” PaloAlto Networks说。

专家认为Amnesia bot非常复杂,因为它实施了逃避技术,恶意软件研究人员认为这是第一个采用虚拟机逃避技术以逃避恶意软件分析沙箱的Linux 物联网恶意软件。

“虚拟机逃避技术更常见于Microsoft Windows和Google Android平台的恶意软件。与此类似,Amnesia会尝试检测它是否在VirtualBox,VMware或基于QEMU的虚拟机中运行,如果它检测到这些环境,那么它将删除文件系统中的所有文件来擦除虚拟化的Linux系统,这不仅影响Linux恶意软件分析沙箱,还会影响VPS或公共云上的一些基于QEMU的Linux服务器。”

帕洛阿尔托网络公司的专家猜测,Amnesia僵尸网络有可能成为日后带来威胁的主要僵尸网络之一,将被用于大规模攻击。

Brickerbot僵尸网络将永久破坏物联网设备

3月20日,也就是几个星期前,Radware的研究人员发现了一个新的僵尸网络,称为Brickerbot,它与流行的Mirai僵尸网络有很多相似之处。

Mirai僵尸网络和Brickerbot之间的主要区别在于后者会永久性地破坏未被正确配置的IoT设备。

Brickerbot僵尸网络由Radware发现,因为它瞄准了公司部署的用于进行恶意软件分析的蜜罐。蜜罐在短短四天内就记录了Brickerbot僵尸网络的1,895次感染尝试,其中大多数攻击源自阿根廷,而333次尝试来自Tor节点。

“在四天的时间里,Radware的蜜罐记录了来自世界各地几个地方进行的1,895次PDoS尝试。它的唯一目的是控制IoT设备并破坏其存储空间,”Radware分析称。“除了这个激烈的、短暂的机器人(BrickerBot.1),Radware的蜜罐记录了第二个非常相似的机器人(BrickerBot.2)的攻击尝试,它在同一天也开始进行PDoS尝试 – 两个机器人都不到一小时就被发现了,强度较低但更彻底,其位置由TOR出口节点隐藏。”

Brickerbot僵尸网络针对物联网设备,通过Telnet爆破来企图控制它们; 这种技术也由Mirai僵尸网络采用。

Bricker非常难以分析,因为它不会尝试下载二进制文件,这意味着Radware的专家无法检索恶意软件使用的用于暴力破解的完整的凭据列表。恶意软件研究人员只能观察到第一次尝试的用户名/密码对是“root”/“vizxv”。

专家解释说,恶意软件针对运行BusyBox工具包的基于Linux的IoT设备 ,其Telnet端口打开并暴露在Internet上。

DoS(PDoS)尝试攻击源自有限数量的IP地址,目标IoT设备都暴露22端口(SSH)并运行较旧版本的Dropbear SSH服务器。大多数僵尸网络的目标都是通过Shodan搜索引擎收集到的。

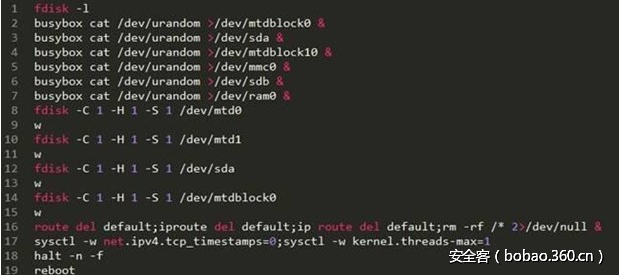

恶意代码首先获得设备的访问权限,然后使用rm -rf / *开始加扰板载内存,并禁用TCP时间戳。它也将内核线程的最大数量限制为1

Brickerbot恶意软件还刷新所有iptables防火墙和NAT规则,并添加一条规则来删除所有传出的数据包。它试图擦除受害者的所有代码,使其不可用。

如何保护IoT设备

Radware的专家提供了以下措施来保护物联网设备

更改设备的出厂默认密码

禁止Telnet访问设备

网络行为分析来检测流量异常,结合自动签名生成进行保护

用户/实体行为分析,尽早发现异常流量

IPS应该阻止的Telnet默认凭据或重置telnet连接。使用签名来检测提供的命令序列。

结论

不幸的是,物联网僵尸网络的数量将继续增加,这些强大的基础设施非常灵活,可以被用于许多犯罪目的。

暴露在互联网上的大量缺乏安全性的物联网设备,表明了如今IT产业最大的问题。

IT供应商必须通过设计出安全的方法来保护他们的物联网设备。

发表评论

您还未登录,请先登录。

登录