Mandiant威胁防御团队与谷歌威胁情报集团(GTIG)的联合分析揭露了一个以经济利益为目的的威胁集群UNC5142,该组织利用区块链技术隐藏和分发信息窃取恶意软件。通过将恶意代码嵌入BNB智能链智能合约,该组织借助区块链的不可篡改性和去中心化特性逃避下架与检测——这标志着现代网络犯罪运营中对区块链基础设施技术最复杂的应用之一。

Mandiant和GTIG表示:“自2023年底以来,UNC5142显著改进了其战术、技术和流程(TTPs),以增强运营安全性和规避检测能力。”该集群滥用一种名为EtherHiding的方法,“通过将恶意代码或数据存储在公共区块链(如BNB智能链)上来隐藏它们”。

与传统服务器分发恶意软件不同,UNC5142将载荷隐藏在智能合约(一旦部署几乎无法删除的区块链自执行脚本)中。这种方法使攻击者能够将合法Web3基础设施武器化,实现长期持久化,并将恶意流量与正常区块链活动混合。

截至2025年6月,GTIG已识别出约14,000个包含UNC5142注入JavaScript的网页。这些脚本用于加载CLEARSHORT(一种JavaScript下载器),从易受攻击的WordPress网站启动攻击链。

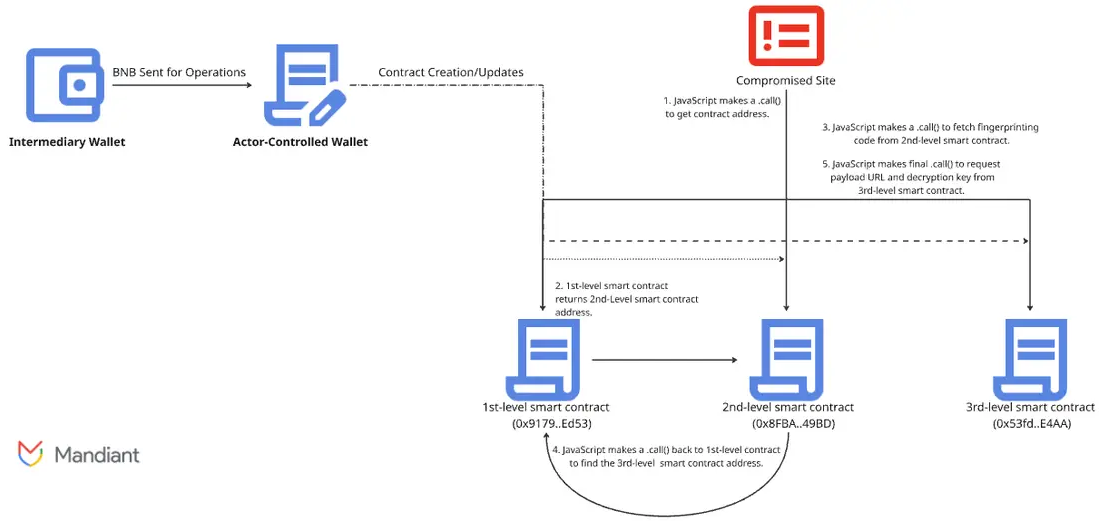

UNC5142感染链的核心是CLEARSHORT——一种多级下载器,从智能合约中检索恶意载荷。第一阶段包含注入的JavaScript,通过Web3.js 连接BNB智能链,从区块链合约中获取二级脚本,最终向受害者显示伪造的安全提示或“更新”消息。

Mandiant将此过程描述为“多级智能合约系统”,每个合约承担不同的运营角色:

- 一级合约:作为路由器,指向下一合约地址。

- 二级合约:执行侦察和受害者指纹识别。

- 三级合约:托管加密的载荷URL和AES密钥,用于最终恶意软件检索。

这种代理式架构借鉴了合法软件工程技术,使系统兼具模块化和适应性。“通过将静态逻辑与动态配置分离,UNC5142只需一次低成本交易,即可快速轮换域名、更新诱饵和更改解密密钥。”

智能合约为网络犯罪分子提供独特优势。报告解释:“将恶意代码存储在智能合约中,更难被直接扫描网站内容的传统Web安全工具检测到。”攻击者还利用“无需修改永久合约代码即可更改存储数据(如载荷URL)的能力”,实现恶意基础设施的即时更新,同时保持运营稳定性。

运营成本极低:“典型更新(如更改三级合约中的诱饵URL或解密密钥)仅需攻击者支付0.25至1.50美元的网络费用。”这种高效性使大规模攻击得以以最小开销实施。

UNC5142持续刷新社会工程诱饵以伪装合法性:

- 2025年初:分发伪造reCAPTCHA和数据隐私页面。

- 2025年3月:引入Cloudflare“异常Web流量”错误页面,诱导用户交互。

- 2025年5月:推出针对Windows和macOS受害者的“反机器人验证”诱饵。

为托管这些页面,攻击者滥用Cloudflare Pages(*.pages.dev ),利用Cloudflare基础设施的信任背书。报告指出:“Cloudflare Pages是合法服务……这些页面不太可能被立即拦截,且攻击者若旧页面被下架,可轻松快速创建新页面。”

这种可信托管与区块链支持的载荷投递结合,使UNC5142的攻击兼具高弹性和难以瓦解的特点。

Mandiant的区块链分析显示,UNC5142运营两个并行基础设施——主集群(Main)和二级集群(Secondary)。两者均基于相同的智能合约代码构建,资金来源于可追溯至OKX加密货币交易所的钱包。

“主集群是核心攻击基础设施……二级集群作为并行的战术部署,可能用于支持特定时期的攻击活动激增。”这种镜像部署模式反映了攻击者刻意维持冗余以对抗下架,同时管理多组诱饵和载荷的策略。

UNC5142作为恶意软件分发集群,针对多平台分发主流信息窃取恶意软件:

- Windows:VIDAR、LUMMAC.V2

- 凭证窃取:RADTHIEF

- macOS:ATOMIC

2025年2月和4月,该组织专门针对macOS,通过bash脚本经curl下载ATOMIC。这些脚本执行/tmp/update载荷,同时移除苹果的隔离属性以绕过安全提示——“一种刻意的防御规避技术,用于删除com.apple.quarantine 属性”。

报告警告:“UNC5142展现出敏捷性、灵活性以及对运营持续调整和进化的兴趣。”其融合区块链智能合约、合法Web服务和高级JavaScript下载器的能力,标志着网络犯罪基础设施的转折点。

发表评论

您还未登录,请先登录。

登录