近日,安全研究人员发现,威胁行为者正在滥用微软 Azure Blob Storage 构建极具迷惑性的钓鱼网站,伪装成微软 Office 365 官方登录门户,以窃取用户凭证,给 Microsoft 365 企业用户带来严重风险。

这类攻击借助微软自有基础设施进行伪装,使受害者更难分辨真伪——因为这些伪造页面看起来拥有微软签发的有效 SSL 证书,让用户误以为自己正在访问可信网站。

网络安全专家 Ali Tajran 指出,这一攻击活动在 2025 年 10 月 17 日出现明显上升,企业与个人用户均已收到安全警报,呼吁保持高度警惕。

攻击如何利用 Azure Blob 展开

整个钓鱼过程通常始于一封看似来自微软的电子邮件,内容多以“Microsoft Forms 调查”或“文档共享”为由,诱导受害者点击链接。邮件中的 URL 常以 forms.office[.]com 开头,后接随机识别符,进一步增加可信度。

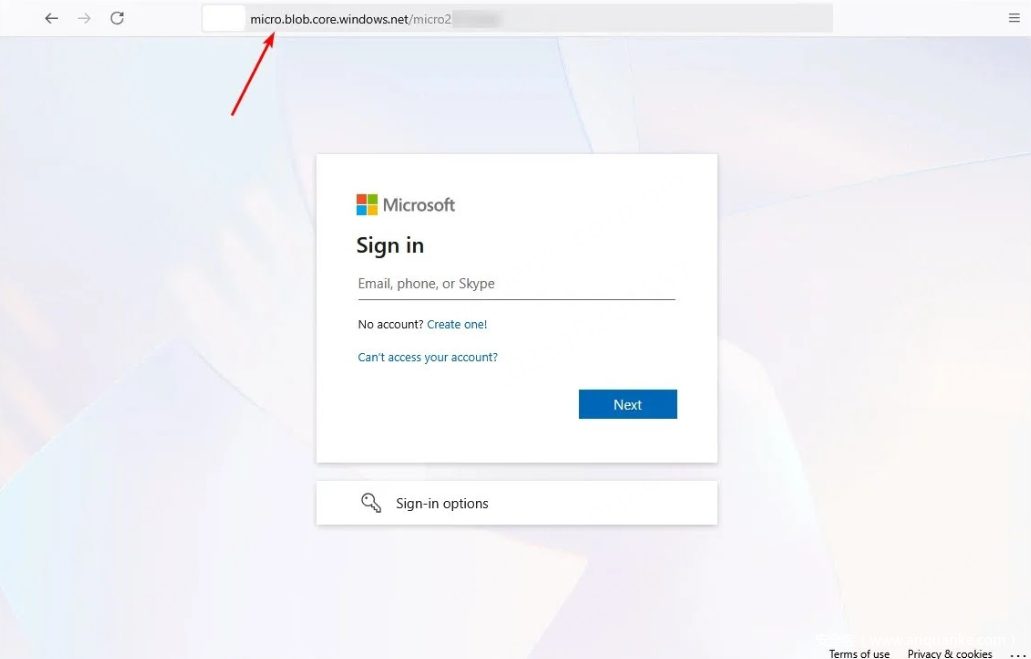

当用户点击链接后,会被引导至一个貌似安全的 PDF 下载页面,紧接着则出现一个伪造的 Microsoft 365 登录界面,要求输入账户与密码。

这些钓鱼页面往往托管在以 windows.net 结尾的地址中,尤其是利用 blob.core.windows.net 下的子域名来存放 HTML 登录表单。攻击者直接利用 Azure Blob Storage 作为网页托管容器,以微软的可信域名为掩护,成功规避多数安全检测机制。

由于 Azure Blob Storage 原本设计用于存储图片、文档等非结构化数据,浏览器和终端防护工具天然信任其域名,因此这些钓鱼站点更具欺骗性。

一旦用户在假页面中输入邮箱和密码,凭证立即被发送至攻击者控制的服务器,从而可能导致邮箱、文件、租户资源等被全面入侵。攻击者随后还能升级权限、窃取认证令牌,甚至渗透整个组织。

事实上,早在 2018 年就曾出现类似攻击,当时攻击者通过伪装成法律文件的 PDF 附件诱骗用户。如今,这一老套路在社会工程技术的加持下更为隐蔽与高效。

防御建议:封锁、检测与品牌化防护并行

安全专家建议,企业应采取以下措施以防范此类滥用行为:

1.封锁访问规则:在防火墙或 Web 代理中阻止所有指向 *.blob.core.windows.net 的流量,仅允许访问明确可信的存储账户(如 your-storage-account.blob.core.windows.net)。这种精细化白名单策略既能防御恶意内容,又不会影响正常的 Azure 业务运行;

2.启用多重身份验证(MFA)与异常监控:通过 Microsoft Entra ID(原 Azure AD)监测异常登录活动,可在攻击早期发现异常行为并阻断入侵;

3.自定义登录品牌:管理员可在 Microsoft 365 租户中设置公司专属的登录页品牌标识(包括企业名称、Logo、主题色等)。

这不仅能增强安全识别度,还能帮助员工快速区分真伪登录页。若使用默认的微软通用界面,攻击者的仿冒页面往往能轻易混淆用户视线。;

微软官方文档提供了详细指南,协助管理员快速完成这些自定义设置。

云服务的双刃剑效应

此事件再次揭示了云服务的双重属性:

一方面,Azure Blob Storage 为全球用户提供了高安全性与可扩展的数据托管方案;

另一方面,当其被恶意利用时,同样可能成为攻击者的“隐形武器”。

安全团队应强化员工安全意识培训,提醒用户仔细核查登录网址——真正的 Office 365 登录地址始终为:

👉 login.microsoftonline.com,而非任何以 blob 存储路径结尾的链接。

发表评论

您还未登录,请先登录。

登录