亨特智库最新研究报告揭露,一场高度定向的鱼叉式网络钓鱼活动正在全球范围内系统性针对企业首席财务官(CFO)及财务高管。该攻击活动融合社会工程学、多阶段恶意软件投递及合法远程工具滥用等手段,实现对受害者环境的持久控制。

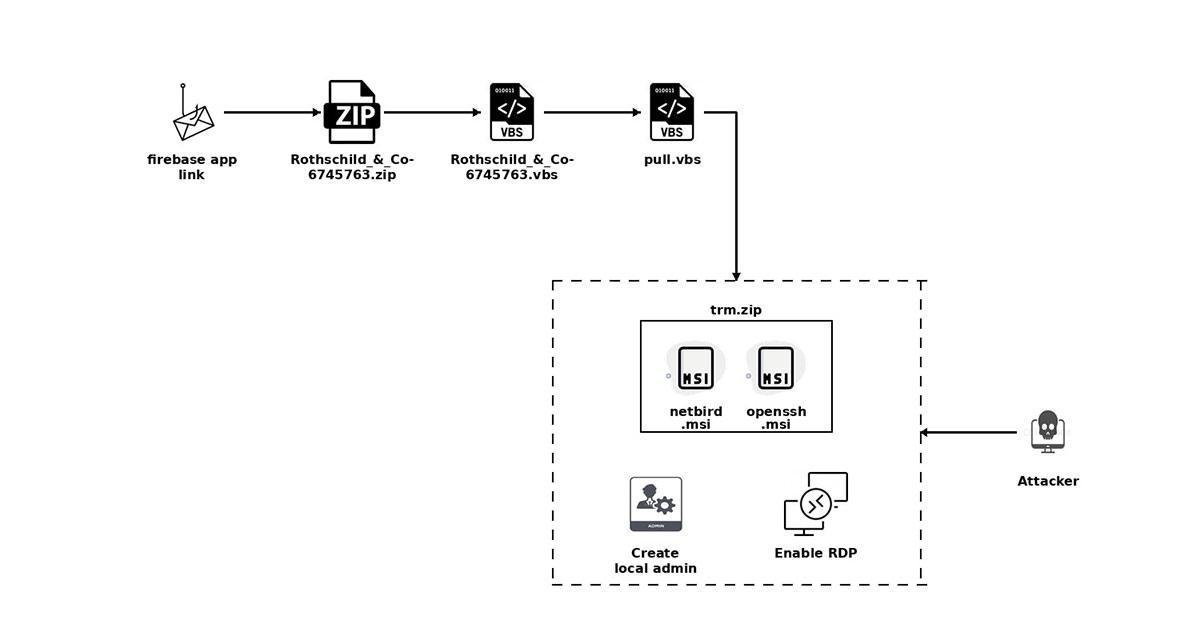

攻击始于冒充罗斯柴尔德公司招聘人员的欺诈邮件,将受害者引导至托管于Firebase平台的钓鱼页面。这些页面采用定制化验证码挑战机制,既增强可信度又有效规避自动化检测。亨特智库指出:”攻击始于伪装成罗斯柴尔德招聘人员的社会工程学邮件,最终指向带有自定义验证码的Firebase钓鱼页面。”

目标对象一旦交互,就会被诱导下载包含恶意VBScript文件(VBS)的ZIP压缩包。该脚本执行后会静默安装NetBird和OpenSSH,创建隐藏管理员账户并启用远程桌面协议(RDP)。报告强调该多阶段感染链的复杂性:初始VBS下载器会从攻击者控制的基础设施获取后续载荷。研究人员发现:”提取的F-144822.vbs文件包含恶意脚本,从指定地址下载额外载荷,将其保存为C:\bin\cis.vbs后通过隐藏窗口提权执行。”

后续载荷会部署NetBird隧道、调整防火墙规则并配置RDP服务实现持久化。攻击者还通过删除桌面快捷方式和自动化服务重启来消除痕迹,确保隐蔽存在。报告显示:”最终阶段脚本确保Netbird服务随系统启动,并删除所有用户桌面的快捷方式,有效隐藏新安装软件。”

亨特调查发现,攻击基础设施横跨Firebase和Web.app域名,常使用AES加密重定向及法语编写的”数学关卡”验证码挑战。这些技术既掩盖钓鱼机制,又通过多样化托管路径规避封禁。值得注意的是,该基础设施与已知APT组织MuddyWater存在高度重叠。亨特智库确认:”与Maltrail威胁情报数据交叉比对显示,该IP地址此前就与MuddyWater活动关联,进一步强化了归因结论。”

该活动最令人警觉的是其对合法远程访问软件的滥用。除NetBird外,攻击者还部署了AteraAgent.exe——这款商业远程管理工具在既往MuddyWater相关入侵中同样被滥用。这场横跨多大陆的精准攻击以高价值财务职位为目标,其先进的持久化技术及基础设施重叠特征,暗示其背后存在资金充足且具有国家背景的威胁组织,这与历史MuddyWater行动的特征高度吻合。

发表评论

您还未登录,请先登录。

登录