一场新的恶意攻击活动正针对macOS开发者,通过伪造Homebrew、LogMeIn和TradingView平台分发AMOS(Atomic macOS Stealer)和Odyssey等信息窃取恶意软件。

该活动采用“ClickFix技术”,诱骗目标在终端(Terminal)中执行命令,从而自行感染恶意软件。

伪造主流平台的恶意分发

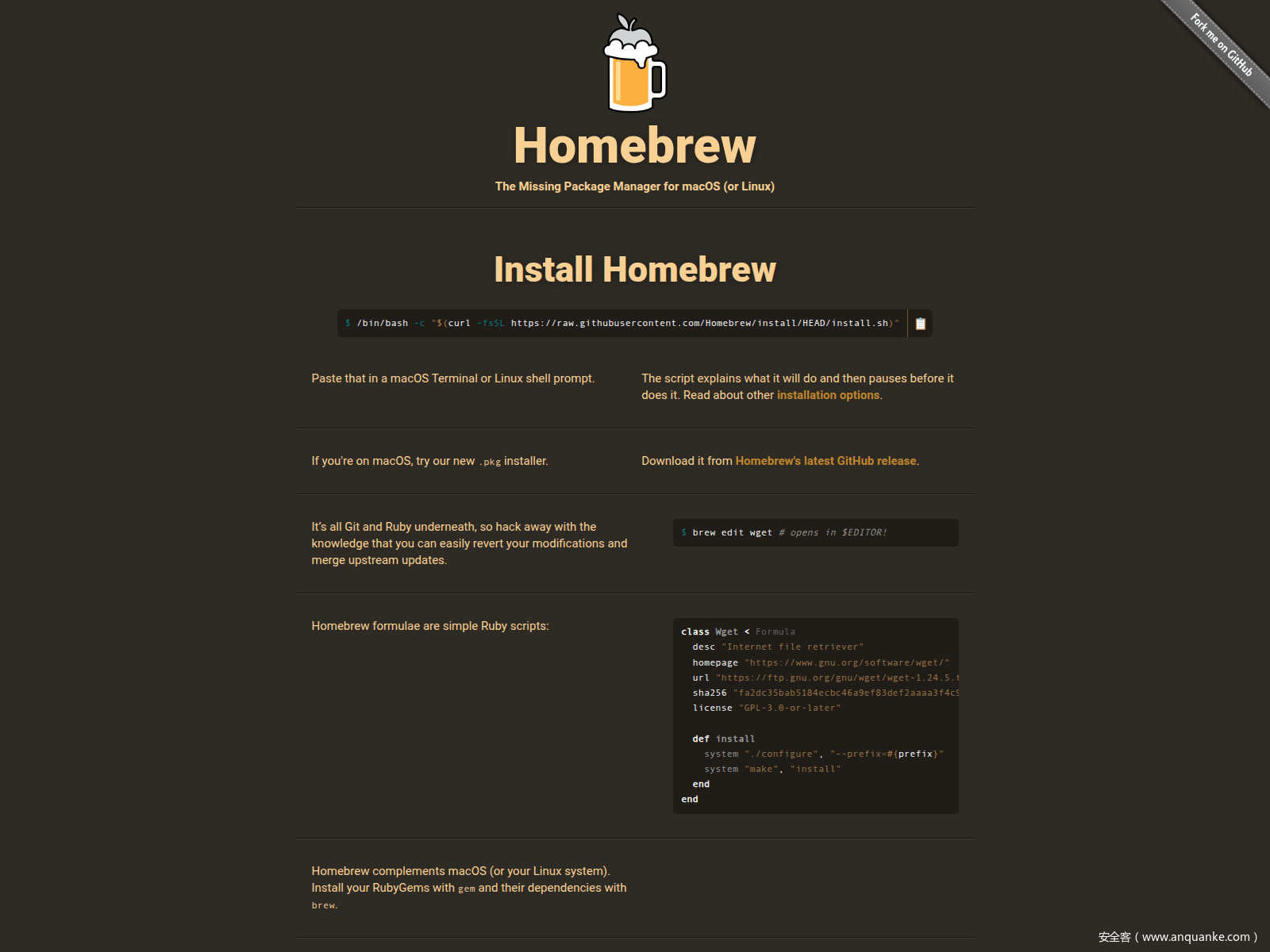

Homebrew是一款流行的开源包管理系统,简化了macOS和Linux上的软件安装流程。威胁行为者过去曾利用该平台名称,通过恶意广告活动分发AMOS。

LogMeIn是远程访问服务,TradingView是金融图表与市场分析平台,两者均被苹果用户广泛使用。

威胁狩猎公司Hunt.io 的研究人员在此次活动中识别出超过85个仿冒这三个平台的域名,包括以下示例:

BleepingComputer检查部分域名时发现,部分网站流量通过谷歌广告(Google Ads)驱动,表明威胁行为者通过推广使其出现在谷歌搜索结果中。

Terminal命令注入与隐蔽执行

研究人员表示,恶意网站设有逼真的虚假应用下载门户,并指示用户在终端中复制curl命令进行安装。

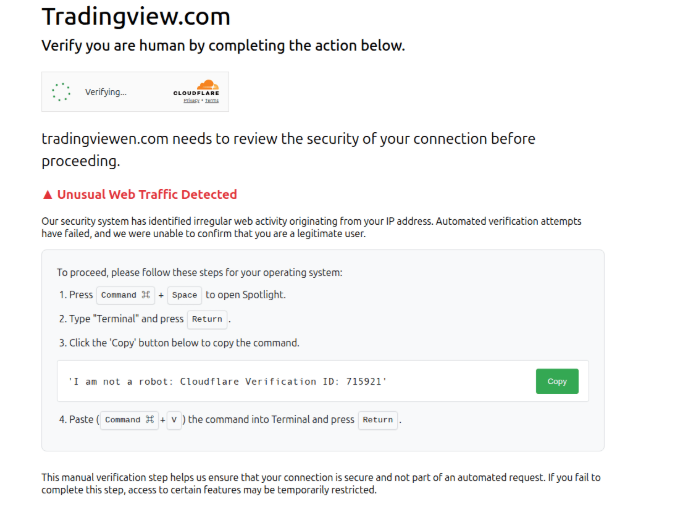

在TradingView等场景中,恶意命令被伪装成“连接安全确认步骤”。然而,当用户点击“复制”按钮时,剪贴板中实际获取的是Base64编码的安装命令,而非显示的Cloudflare验证ID。

这些命令会获取并解码一个名为“install.sh ”的文件,该文件下载载荷二进制文件,移除隔离标志(quarantine flags)并绕过Gatekeeper提示以允许执行。

AMOS与Odyssey:窃取与持久化能力

载荷为AMOS或Odyssey,在检查环境是否为虚拟机或分析系统后执行。

恶意软件显式调用sudo以root权限运行命令,其首要动作是收集主机的详细硬件和内存信息。

随后,它会操纵系统服务(如终止OneDrive更新守护进程),并与macOS XPC服务交互,将恶意活动与合法进程混为一体。

最终,恶意软件的信息窃取组件被激活,窃取浏览器中存储的敏感信息、加密货币凭证,并将数据外传到命令与控制(C2)服务器。

AMOS:成熟的恶意软件即服务(MaaS)

AMOS于2023年4月首次被记录,是一款月租1000美元的MaaS,可从受感染主机窃取广泛数据。

近期,其开发者为恶意软件添加了后门组件,使攻击者获得远程持久化访问能力。

Odyssey Stealer:源自AMOS的新兴威胁

Odyssey Stealer由CYFIRMA研究人员于今年夏天记录,是源自Poseidon Stealer(本身基于AMOS分叉)的较新家族。

它针对Chrome、Firefox和Safari浏览器中存储的凭证与Cookie、超过100种加密货币钱包扩展、钥匙串(Keychain)数据和个人文件,并将这些信息以ZIP格式发送给攻击者。

强烈建议用户:不要在终端中粘贴不完全理解其功能的在线命令。

发表评论

您还未登录,请先登录。

登录