LayerX Security 安全研究人员发现了一场长期运行的恶意活动,涉及 VPN 和广告拦截浏览器扩展。这些扩展以“免费隐私工具”为幌子,实则拦截流量、窃取浏览数据、禁用安全工具,并将用户重定向至攻击者控制的服务器。

该活动已持续超过 6 年,累计安装量超 900 万次,尽管多次被下架,仍不断在 Chrome 网上应用店重新出现。

早期版本于 2025 年 5 月被移除,但仅两个月后,一个几乎相同的扩展便重新上架——代码更隐蔽、规避能力更强,且监控功能更完善。截至发稿时,2025 年 7 月上传的新版本变体仍在 Chrome 网上应用店可用。

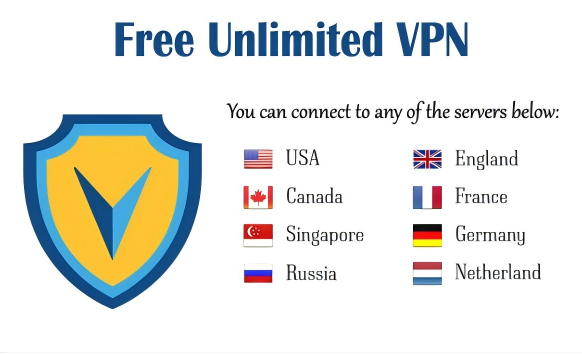

看似无害的“无限免费 VPN”工具,实为功能强大的远程控制浏览器植入程序。

LayerX 写道:

“看似简单的免费 VPN,实际上是完整的浏览器级监控机制。”

恶意扩展的核心行为

这些扩展会:

- 拦截并重定向用户访问的每一个页面

- 安装远程 PAC 代理脚本,将所有流量路由至攻击者控制的服务器

- 下载动态代码更新和载荷

- 收集已安装扩展列表

- 修改浏览历史以隐藏重定向痕迹

- 禁用其他代理扩展

- 通过标签注入的保活脚本(keepalive scripts)在 MV3 卸载后保持持久化

简言之,它们使攻击者完全控制受害者的网络流量。

主要追踪的扩展

LayerX 追踪了三款主要扩展:

- VPN Professional – Free Secure and Unlimited VPN Proxy

- VPN-free.pro – Free Unlimited VPN

- Free Unlimited VPN(2025 版本,仍在架)

这些扩展累计安装量超 900 万次,2025 年新版本的活跃安装量已达 3.1 万+。它们的命名、图标和描述均遵循同一模板,刻意营造合法专业的假象。

旧版本(2019–2024)的可疑行为

LayerX 在旧版本中发现多项高度可疑行为:

- 劫持

String.prototype.trim函数,静默反混淆 URL - 获取多 URL 远程配置以实现实时更新

- 从攻击者服务器安装 PAC 代理脚本

- 通过

webRequest.onBeforeRequest拦截所有导航事件 - 动态更新 DNR(declarativeNetRequest)规则

- 通过

history.replaceState篡改历史记录 - 远程触发自卸载以逃避分析

- 优先级消息传递以压制竞争扩展

- 服务工作线程(Service Worker)持久化以避免 MV3 停用

LayerX 总结:

“这些扩展远不止代理网络请求……它们是具有隐藏更新通道的远程控制代理重定向器。”

最新变体(2025 年 7 月)更隐蔽

新版本增强了 stealth 能力:

- 延迟代理激活(2 秒)以规避沙箱检测

- 将代理路由逻辑移至运行时下载的脚本中

- 动态加载并执行远程代码

- 禁用竞争代理/安全扩展

- 对访问的 URL 进行哈希处理并上传

- 分析已安装扩展以实施定向攻击

LayerX 确认其升级:

“新版本……显著更高级且更难检测……赋予攻击者对用户浏览器和流量更大的远程控制权。”

潜在危害

研究人员指出,安装这些扩展后,攻击者可:

- 拦截并重定向用户访问的所有页面

- 收集浏览数据和已安装扩展列表

- 修改或禁用其他代理/安全工具

- 将流量路由至攻击者控制的服务器,使私人活动面临潜在监控

该活动还包括另外六款广告拦截和音乐下载扩展,均包含几乎相同的恶意代码。

这些扩展外观专业、品牌包装精良,且承诺用户所需功能。许多受害者从未怀疑自己的所有网络流量正被输送到攻击者的服务器。

发表评论

您还未登录,请先登录。

登录