今日,Fortinet 发布安全更新,修复了 FortiWeb 中一个 新的零日漏洞,该漏洞已被威胁行为者在攻击中 积极利用。

该漏洞编号为 CVE-2025-58034,是 Web 应用防火墙中的安全缺陷,由趋势科技(Trend Micro)趋势研究团队的 Jason McFadyen 报告。

已认证的威胁行为者 可通过利用此 操作系统命令注入漏洞 实现代码执行,攻击复杂度低且无需用户交互。

“FortiWeb 中存在一个操作系统命令注入(CWE-78)漏洞,允许已认证攻击者通过精心构造的 HTTP 请求或 CLI 命令在底层系统上执行未授权代码,” Fortinet 表示。

这家美国网络安全公司在周二的安全公告中指出:“Fortinet 已观察到该漏洞在野外被利用。”

趋势科技告诉 BleepingComputer,他们已在野外观察到利用该漏洞的攻击,目前检测次数约为 2000 次。

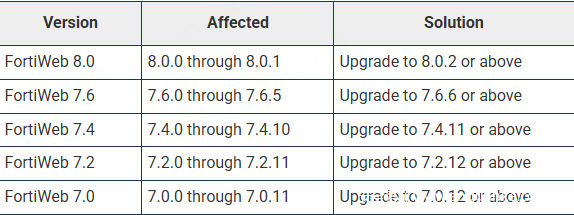

为阻止传入攻击,管理员应将 FortiWeb 设备升级至今日发布的最新可用软件版本。

近期 FortiWeb 零日漏洞回顾

上周,Fortinet 还确认已于 10 月 28 日静默修复了另一个被大规模利用的 FortiWeb 零日漏洞(CVE-2025-64446),距离威胁情报公司 Defused 首次报告在野利用已过去三周。

据 Defused 称,攻击者利用 HTTP POST 请求在暴露于互联网的设备上创建新的 管理员级账户。

周五,美国网络安全与基础设施安全局(CISA)也将 CVE-2025-64446 加入其 在野利用漏洞目录,并命令美国联邦机构在 11 月 21 日前 加固系统。

BleepingComputer 已就这些漏洞向 Fortinet 提出问题,但尚未收到回复。

Fortinet 漏洞的历史利用

今年 8 月,Fortinet 曾修复 FortiSIEM 安全监控解决方案中的另一个命令注入漏洞(CVE-2025-25256),当时已有公开利用代码。而就在一天前,网络安全公司 GreyNoise 报告称针对 Fortinet SSL VPN 的暴力攻击激增。

Fortinet 漏洞 常被用作零日漏洞 用于网络间谍活动和勒索软件攻击。例如,Fortinet 在 2 月披露,中国黑客组织“ Volt Typhoon”利用两个 FortiOS SSL VPN 漏洞(CVE-2022-42475 和 CVE-2023-27997),通过自定义的 Coathanger 远程访问木马(RAT)恶意软件,对荷兰国防部军事网络植入后门。

发表评论

您还未登录,请先登录。

登录