据 Ashes Cybersecurity 的研究报告披露,Elastic 的终端检测与响应(EDR)解决方案中发现了一个新的零日漏洞,允许攻击者绕过安全机制、执行恶意代码,并触发系统蓝屏(BSOD)崩溃。

该漏洞存在于安全软件的核心组件中,等于将防御工具本身变成了攻击系统的武器。

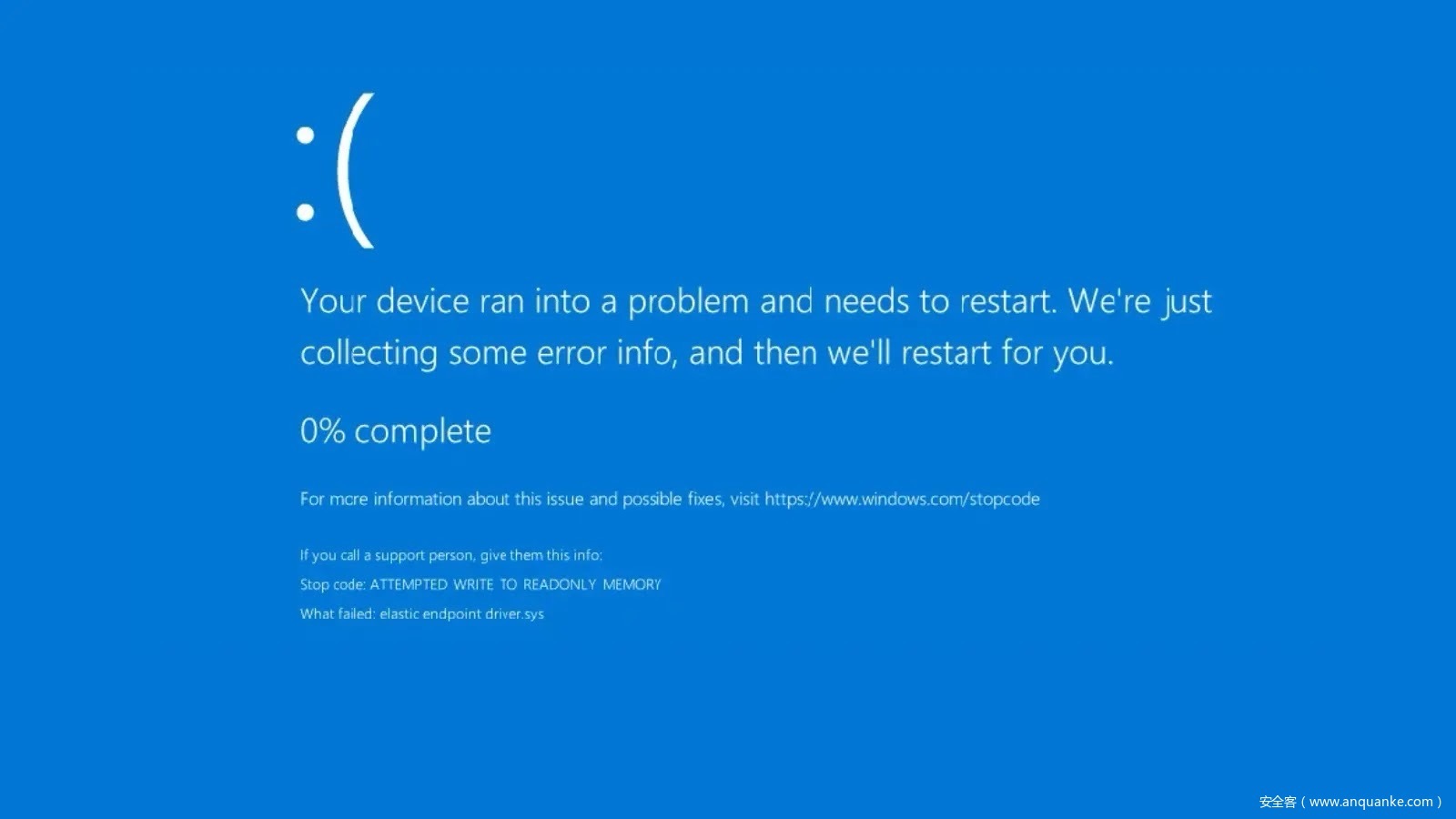

这一严重缺陷出现在名为 “elastic-endpoint-driver.sys” 的内核驱动程序中,该驱动由 Elasticsearch, Inc. 开发,并由 Microsoft 签名,是 Elastic Defend 和 Elastic Agent 安全产品的重要组成部分。

发现该漏洞的研究人员展示了一条四步攻击链,可利用该漏洞实现对系统的完全控制:

1. 绕过 EDR:攻击者通过自定义加载器规避 Elastic 的安全保护。

2. 远程代码执行(RCE):一旦 EDR 被“致盲”,攻击者即可在系统中执行恶意代码且不被检测。

3. 建立持久化:通过植入自定义内核驱动,并与存在漏洞的 Elastic 驱动交互来维持控制权限。

4. 造成高权限持久拒绝服务(DoS):最终,攻击者可以多次引发系统崩溃,使设备无法使用。

Elastic EDR 0-Day漏洞细节

该漏洞的核心属于 CWE-476:空指针解引用。Ashes Cybersecurity 指出,elastic-endpoint-driver.sys 在其高权限内核例程中处理内存操作时存在缺陷:

在某些情况下,来自用户态的可控指针被传入内核函数,且未经过适当校验。如果该指针为空、已释放或被破坏,系统在尝试解引用时将引发系统级崩溃(蓝屏)。

研究人员证明这个漏洞不是理论上的,而是可被稳定复现的实际利用。他们编写的概念验证(PoC)工具包括一个 C 语言加载器和一个自定义驱动,通过以下过程触发漏洞:

· 绕过 EDR 保护

· 加载自定义驱动程序

· 实现重启后的持续加载

· 与存在漏洞的 Elastic 驱动交互,导致蓝屏

该实验显示 Elastic 的驱动本身可以被操纵成类似恶意软件的行为。

影响与披露时间线

这一零日漏洞对于依赖 Elastic 安全产品的企业来说具有严重影响。任何使用 Elastic SIEM 和 EDR 系统 的组织,都可能面临一个可被远程利用的缺陷,攻击者可能大规模使终端失效。

由于该驱动是经过签名的可信内核组件,它可能被用作特权级的持久武器,这使风险进一步加剧。

漏洞发现时间为 2025 年 6 月 2 日。研究人员分别于 6 月 11 日提交 HackerOne 披露请求,并于 7 月 29 日提交给 Zero Day Initiative(ZDI)。随后在 2025 年 8 月 16 日 进行独立公开披露。

受影响的组件版本为 elastic-endpoint-driver.sys 8.17.6,而随后版本据认为也处于易受攻击状态,因为目前尚未发布补丁。

研究者表示该漏洞是在用户态测试过程中发现的,他们所在的 Ashes Cybersecurity Pvt Ltd. 本身是 Elastic 的付费客户。他指出:

“一个可以在命令下导致自身崩溃、致盲或失效的安全防护工具,本质上与恶意软件没有区别。”

在未发布补丁前,所有用户仍处于该 0-Day 漏洞的暴露状态之下。

发表评论

您还未登录,请先登录。

登录